Configuración de router Mikrotik - Capítulo 1

En este post vamos a configurar nuestro router Mikrotik con nuestro operador de internet, es decir, vamos a quitar el router de la operadora y a instalar el nuestro propio.

Lo primero que tenemos que hacer es descargarnos el programa con el que se gestiona el Mikrotik. ¿No podemos hacerlo a través de internet como los routers de otras marcas? Si, pero es más difícil porque el configurador web de Mikrotik es menos intuitivo y además no veremos cosas que pasan en su interior mientras lo configuramos.

Mi equipo es este

Puedes comprar tu mikrotik en estos enlaces HAP-Ac2 https://amzn.to/3YVHo7r o Mikrotik HAP AX2 https://amzn.to/3OV8Cqc MikroTik HAP ax3 https://amzn.to/45Rg3pf

Este configurador podemos descargarlo:

- Para windows https://mt.lv/winbox64

- Para Mac, no hay versión desde página oficial, hay una versión en GitHub https://github.com/nrlquaker/winbox-mac/releases/download/v3.39.0/Winbox-mac-3.39.0.zip En Mac nos saldrá un aviso que no es instalable y tendremos que ir a Ajustes de Sistema -> Seguridad y Privacidad y pulsar en el botón de abrir igualmente cuando nos salga el mensaje de incompatibilidad.

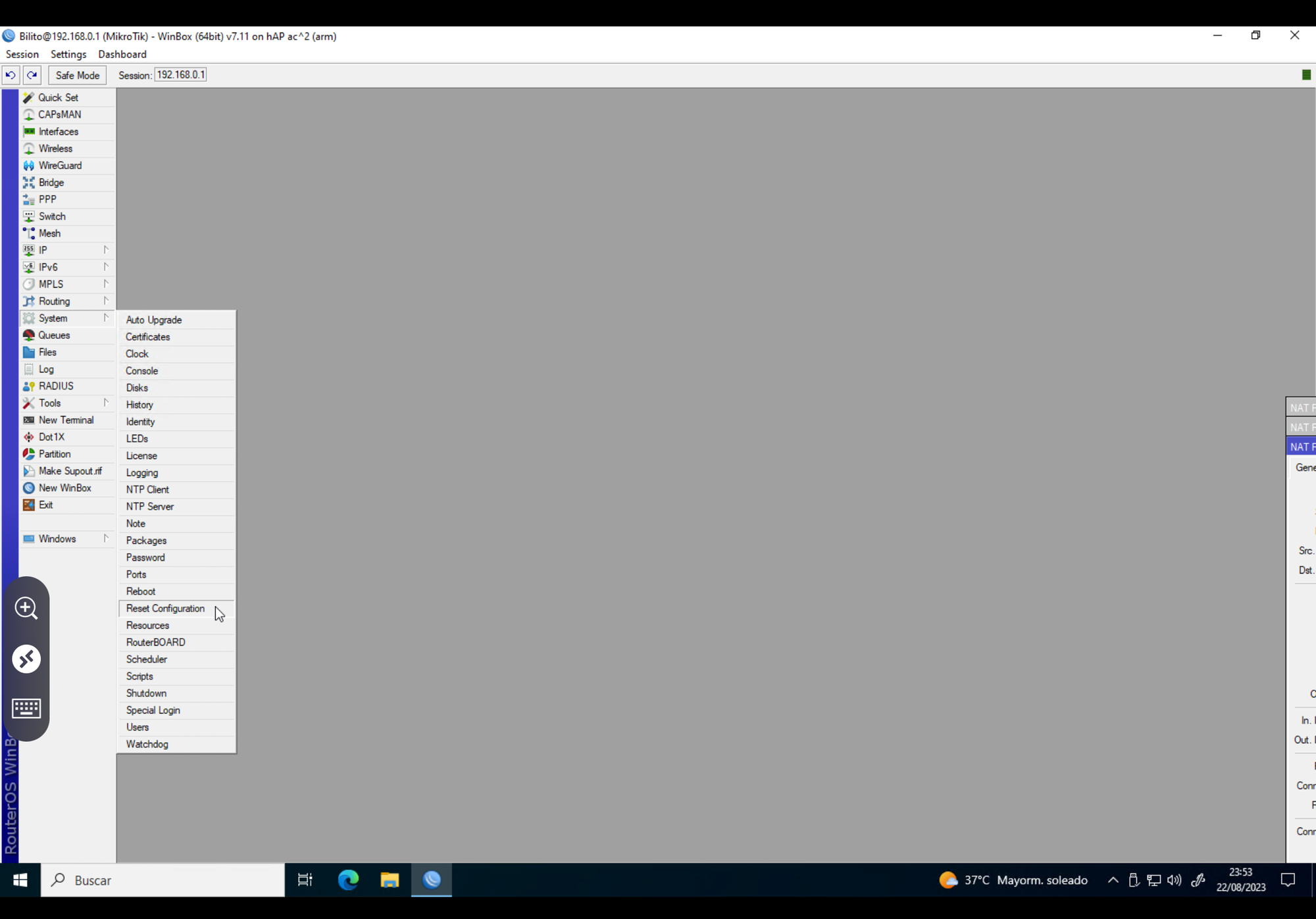

Reseteo del dispositivo (solo necesario si ya tenías configurado anteriormente el router)

Vamos a System -> Reset Configuration

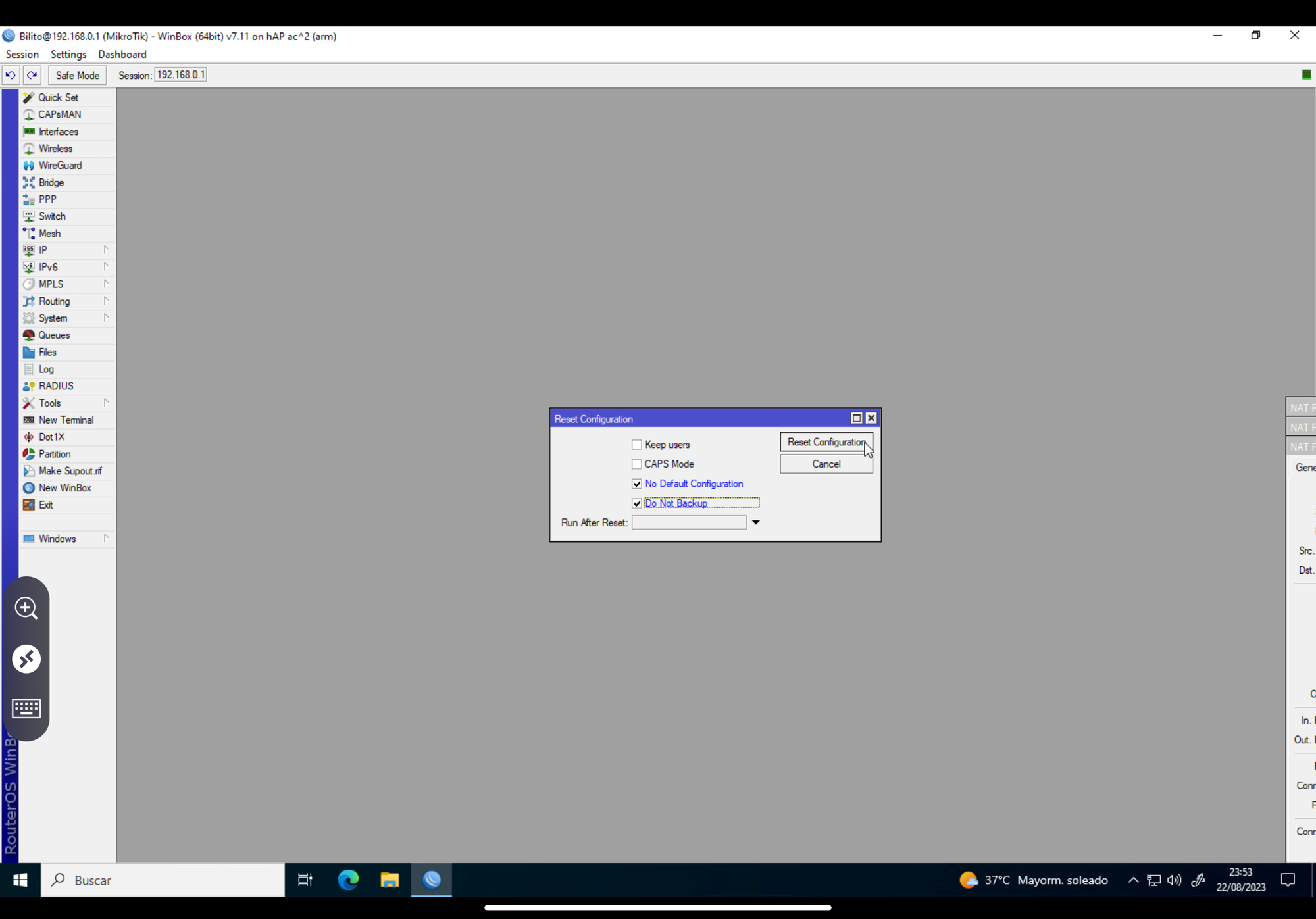

Marcamos los checks como en la imagen y empezaremos a configurar desde cero, tras pulsar en Reset Configuration

Este paso es necesario sólo para mí porque ya lo tenía configurado.

Primera conexión y acceso

Cuando el mikrotik viene de fábrica al abrir winbox y que nos lo detecte, nos lo hará con la iP por defecto que es la 192.168.88.1

Nosotros al resetear los valores y haber marcado la casilla de no cargar configuración inicial, no tendremos iP asignada.

Aún así en winbox debemos verlo por la MAC del equipo. El usuario por defecto es admin y la contraseña está vacía y debe estar así.

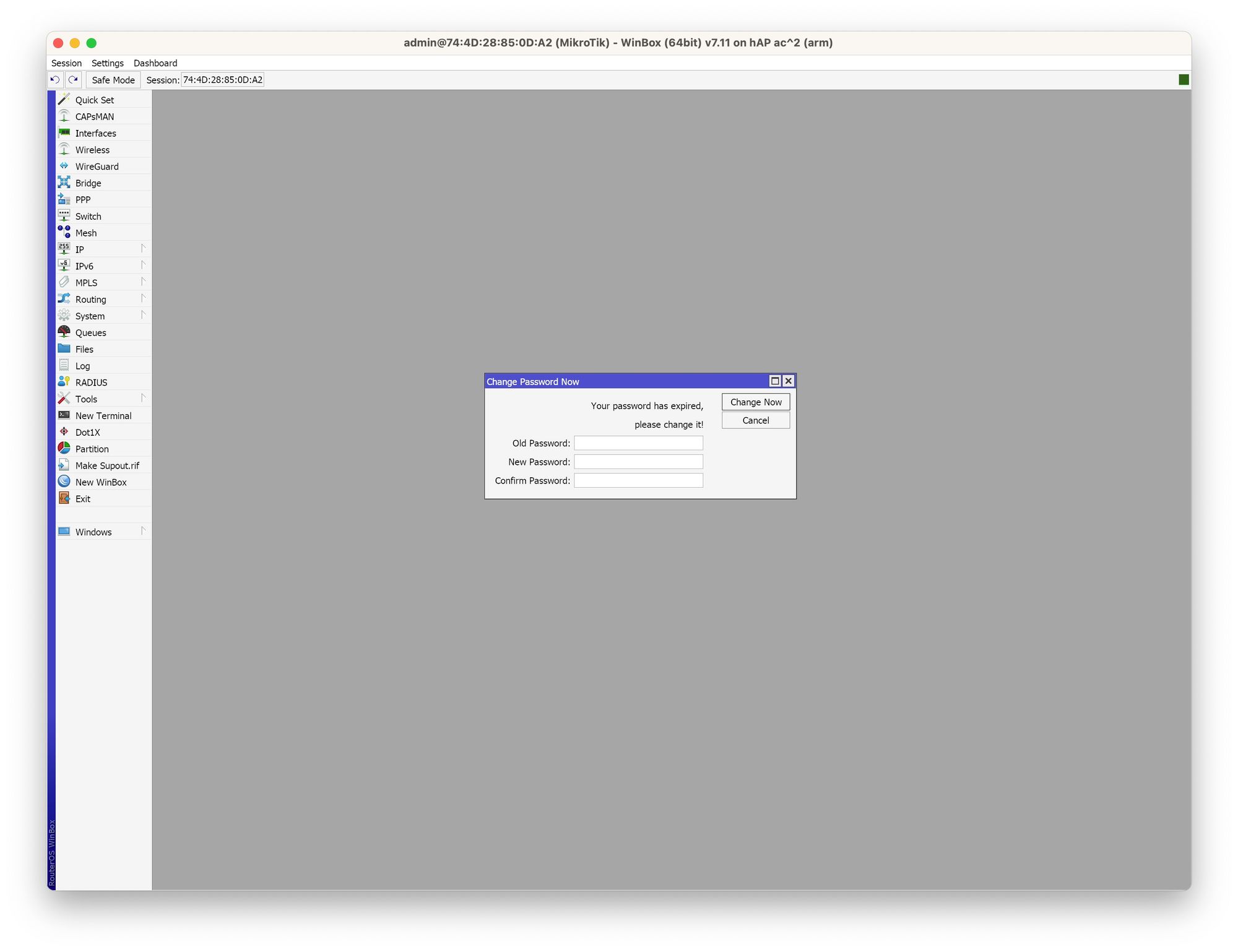

Pulsaremos en Connect y al acceder lo primero que nos pedirá que le pongamos una contraseña.

- En old password dejamos en blanco

- En new password ponemos la nuestra

- En confirm password volvemos a introducir la nuestra

Podemos dejarlo sin contraseña, pero no es seguro ni recomendable, por lo que veremos luego.

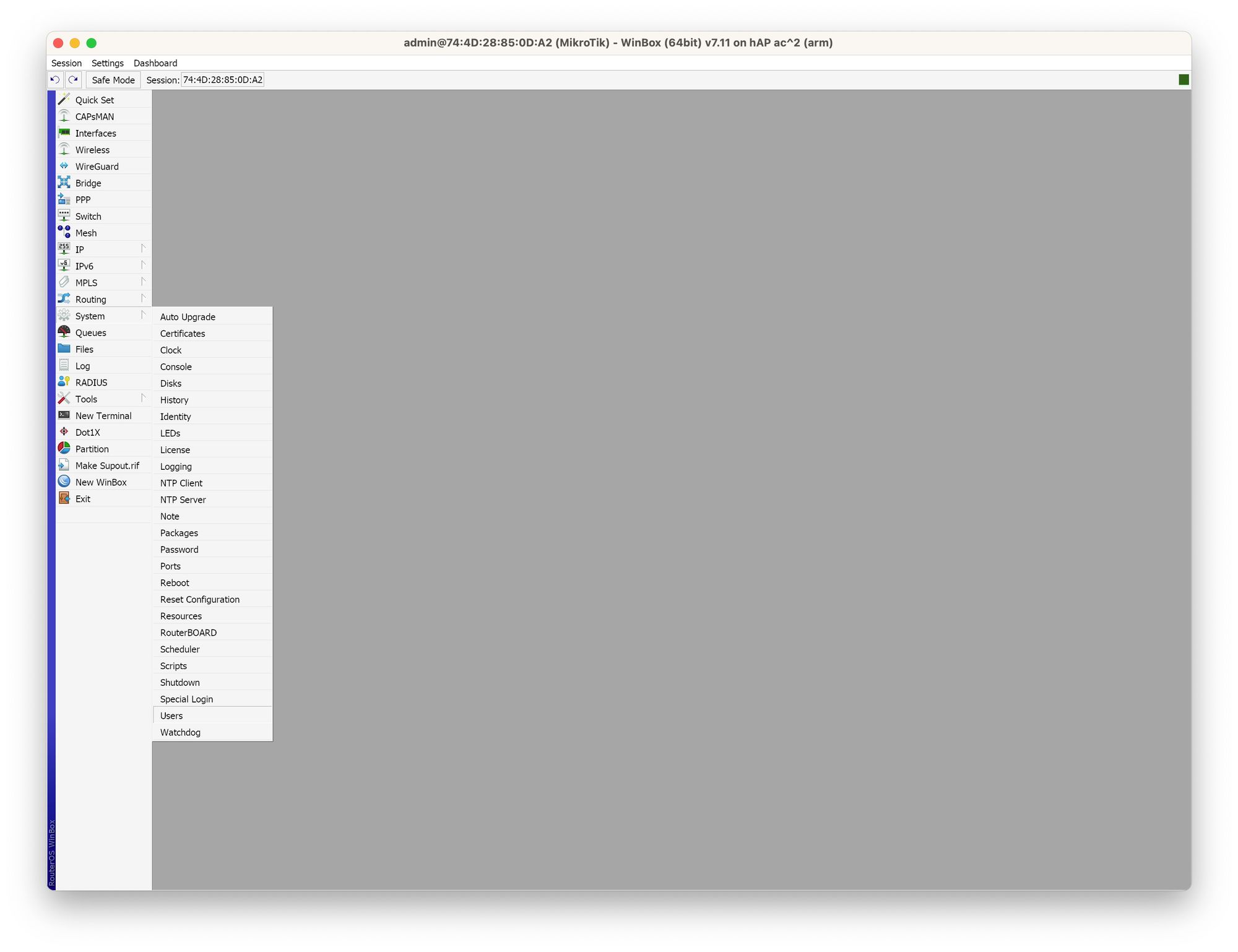

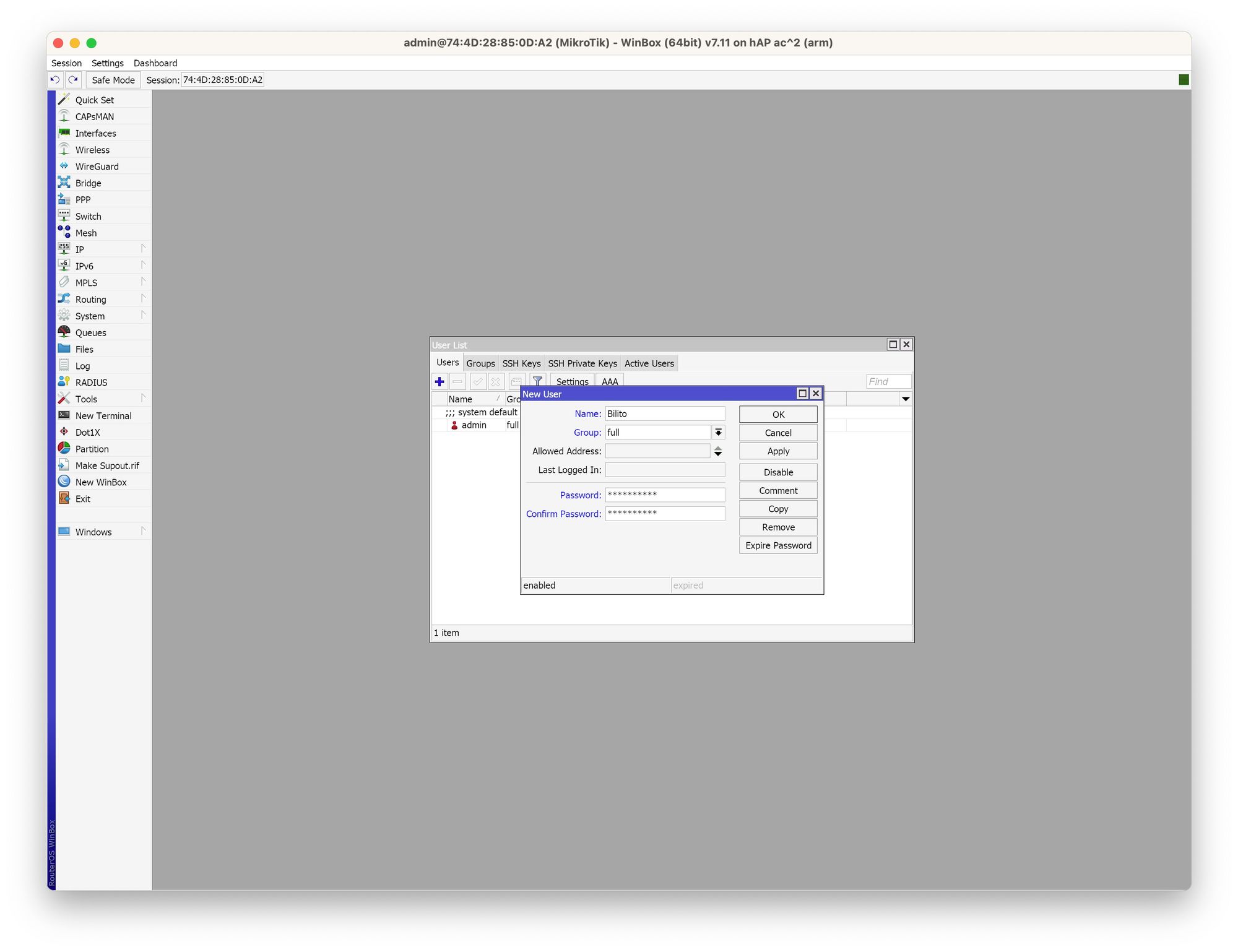

Luego pulsaremos en System -> Users y le cambiaremos el nombre de admin al que queramos y guardaremos con OK. Este paso es interesante si queréis evitaros problemas de seguridad.

Yo lo voy a dejar de momento en admin para mostraros una cosa más adelante

Acotar modos de acceso

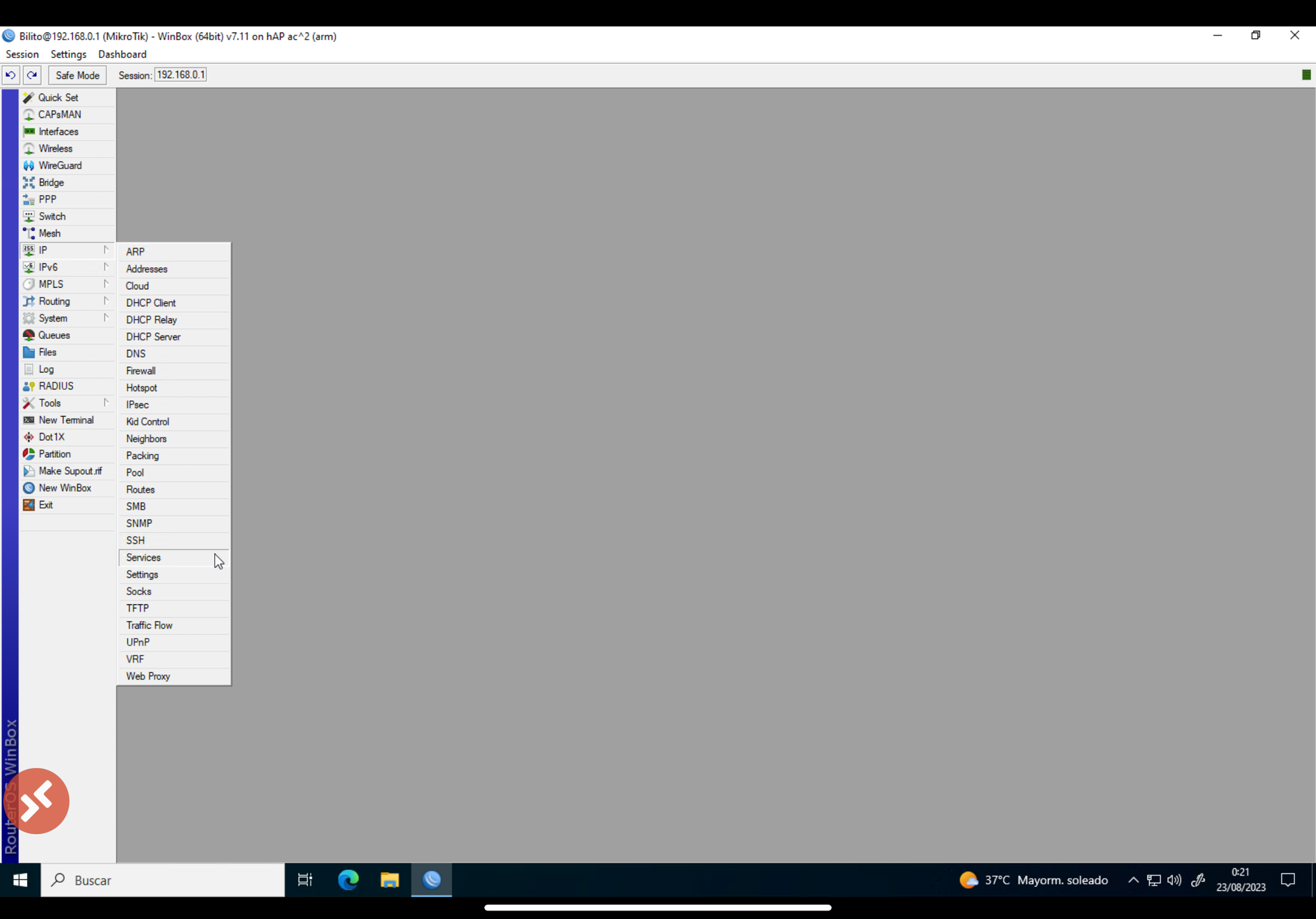

Esto es para simplemente dejar solo las formas de acceso más restrictivas al router

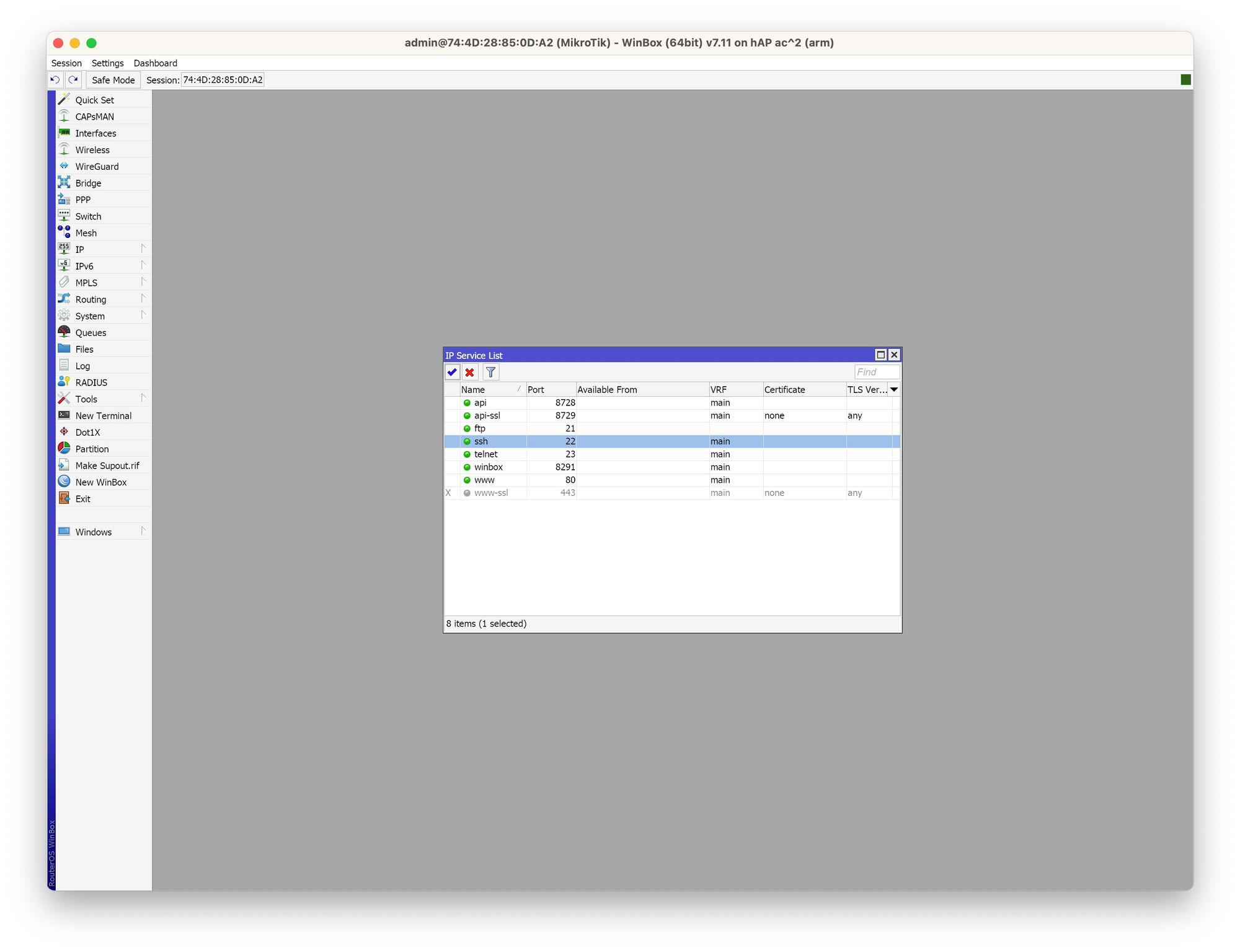

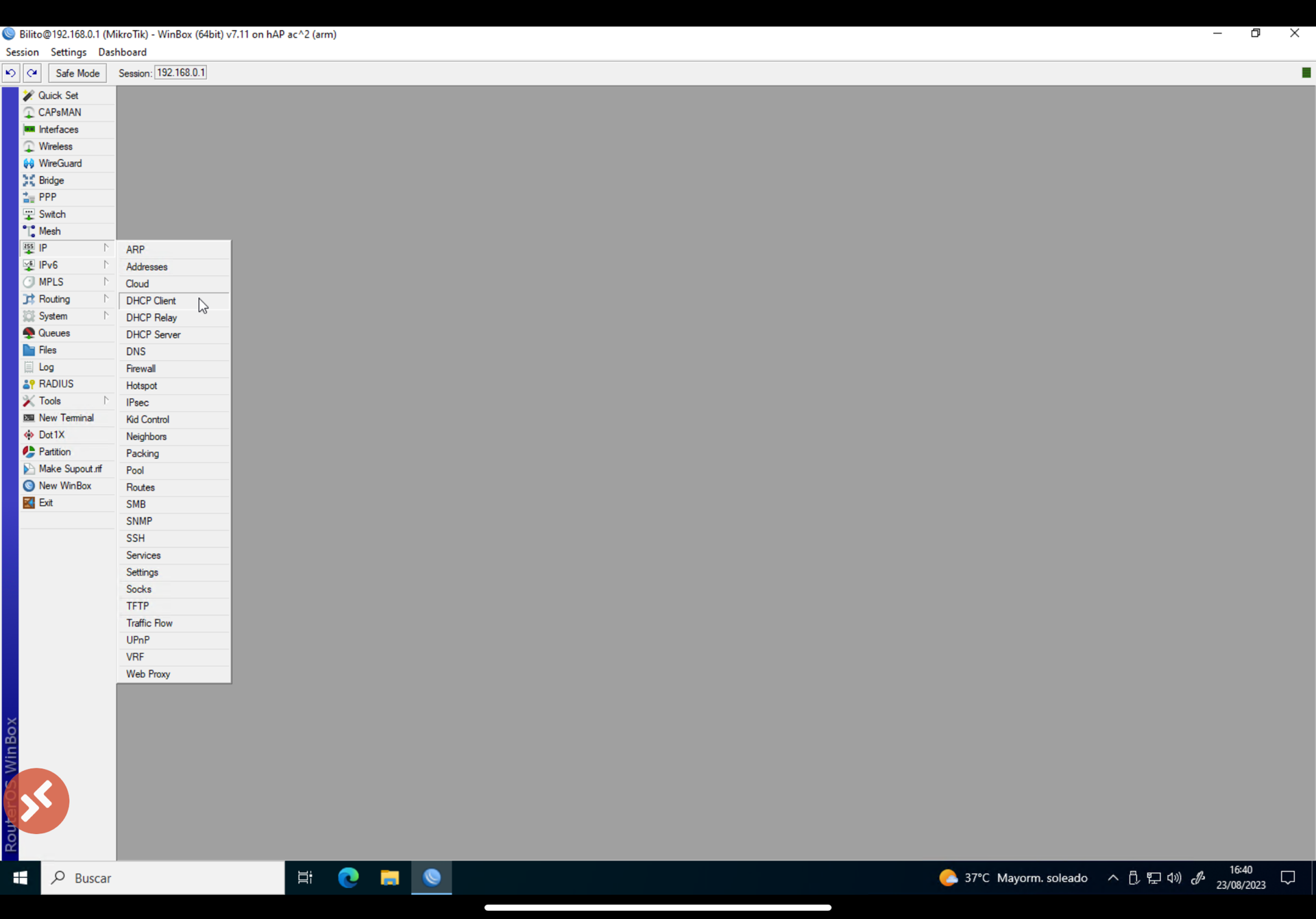

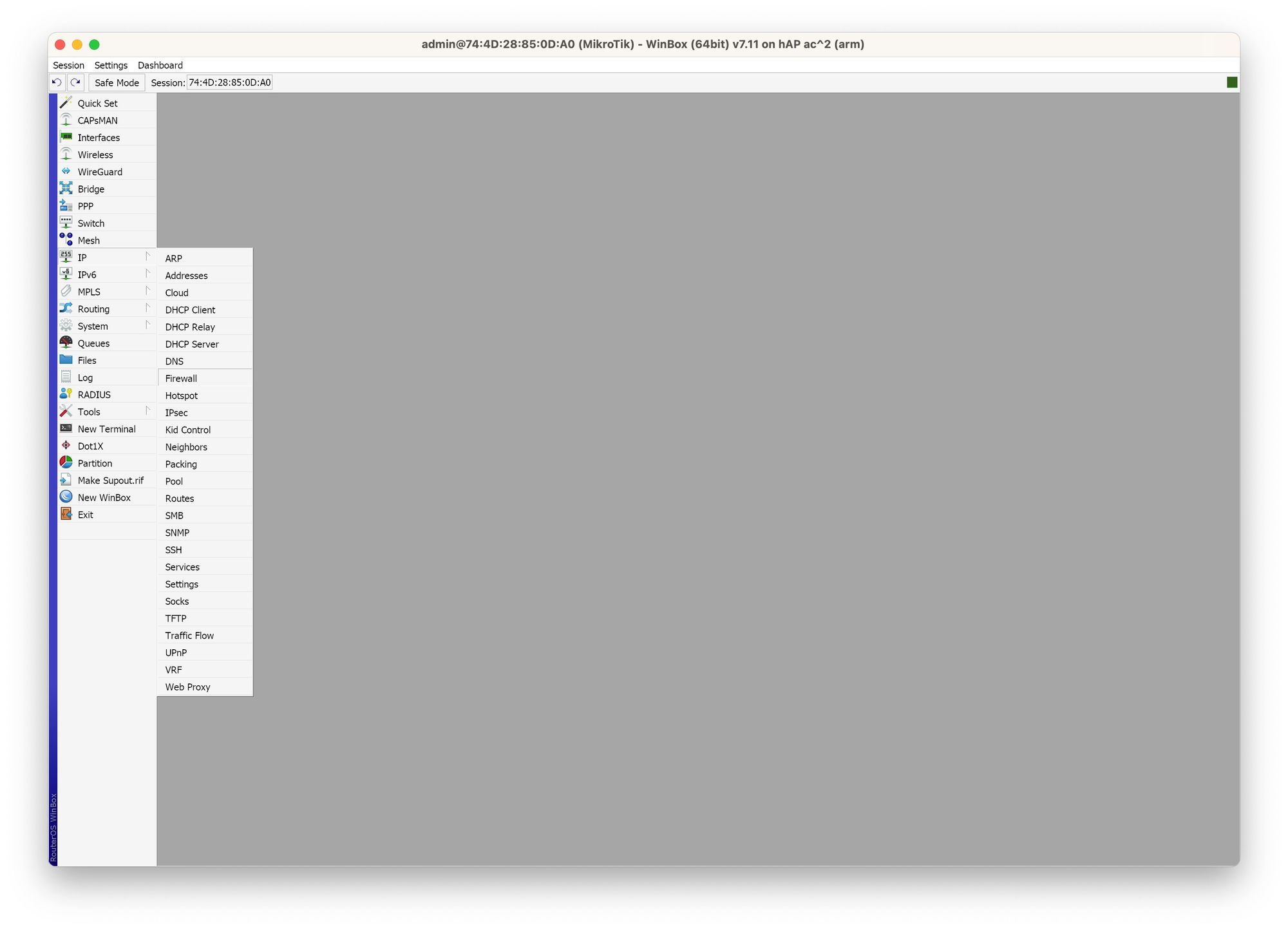

Vamos a IP -> Services

Al pulsar nos saldrá un listado con el nombre del protocolo de acceso, un icono verde si está activo y los puertos por defecto.

Tenéis que seleccionar las que vayáis a usar, yo recomiendo dejar solo Winbox como interfaz de acceso y si queréis, cambiad los puertos por defecto haciendo doble clic sobre cada uno.

Si queréis recibir ataques, dejadla todas seleccionadas e incluso podemos aumentar la seguridad poniendo las ip’s que pueden tener acceso, en mi configuración inicial tenia los rangos de mi red local y de la vpn.

Yo lo voy a dejar con todo activado para que veáis que pasa.

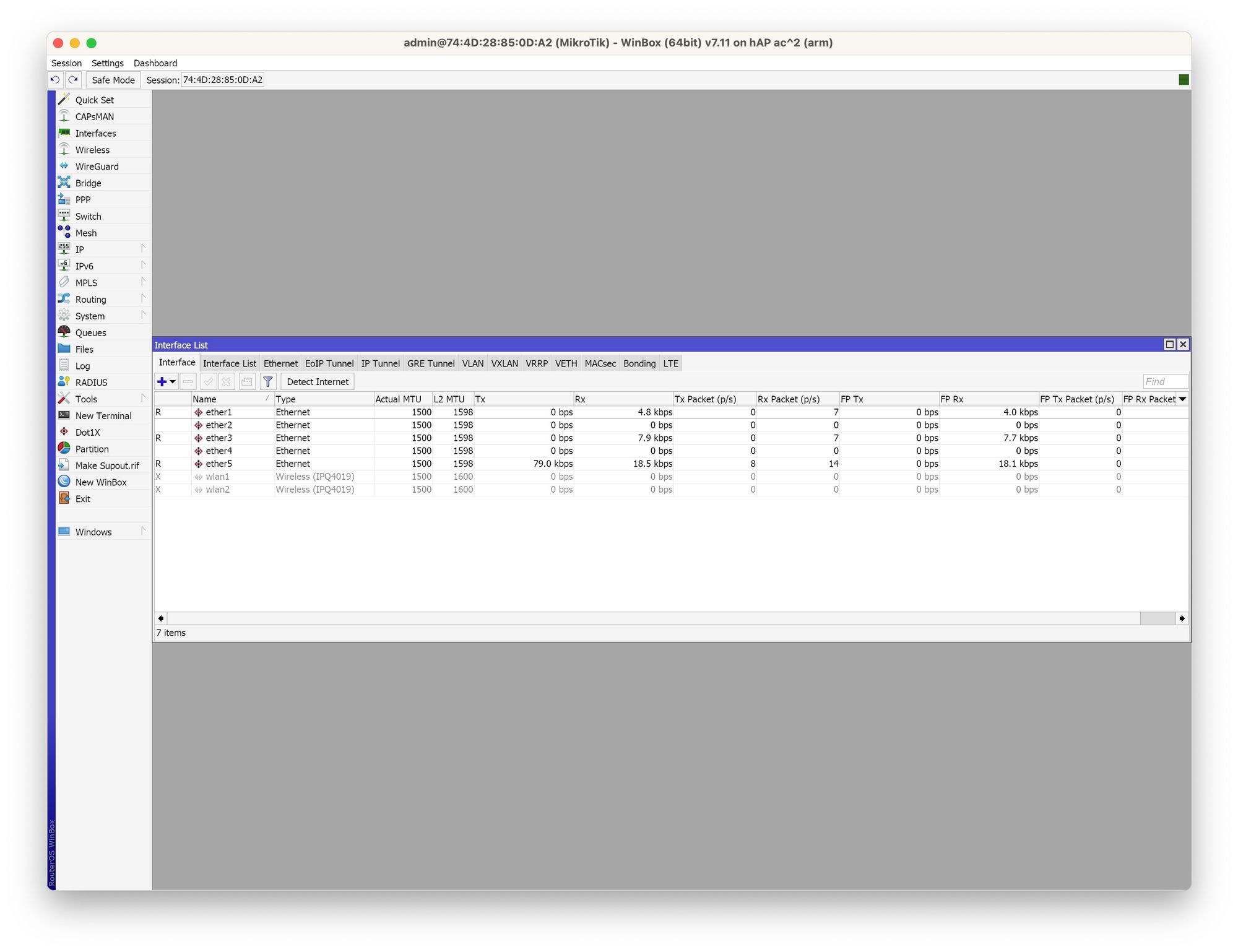

Configurar las "bocas" del Mikrotik

En mi caso al ser un hap-ac2 tiene 5 bocas.

Tendremos que configurar una como WAN (por la que vamos a recibir los datos de internet) y otras como bridge para la LAN (para conectar los demás dispositivos de nuestra red)

En Mikrotik lo podemos hacer como queramos pero lo lógico sería ponerla en uno de los extremos (el 1 o el 5) y normalmente se hace en el 1 porque el 5 suele tener la posibilidad de por pasivo en mi caso.

Así que seleccionaremos ether1 para nuestra configurar nuestra wan y le haremos llegar el cable de red procedente de nuestra ONT o de nuestro router en modo bridge (siempre que lo permita) si tiene ONT integrada.

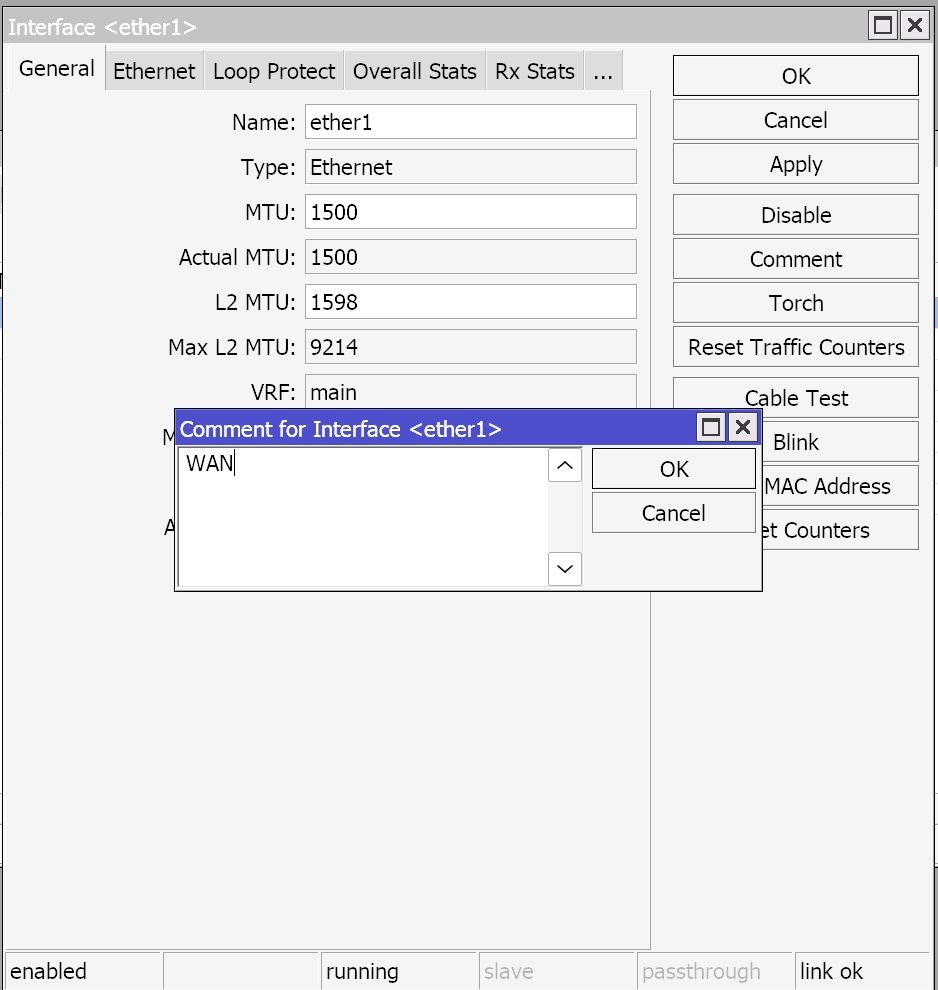

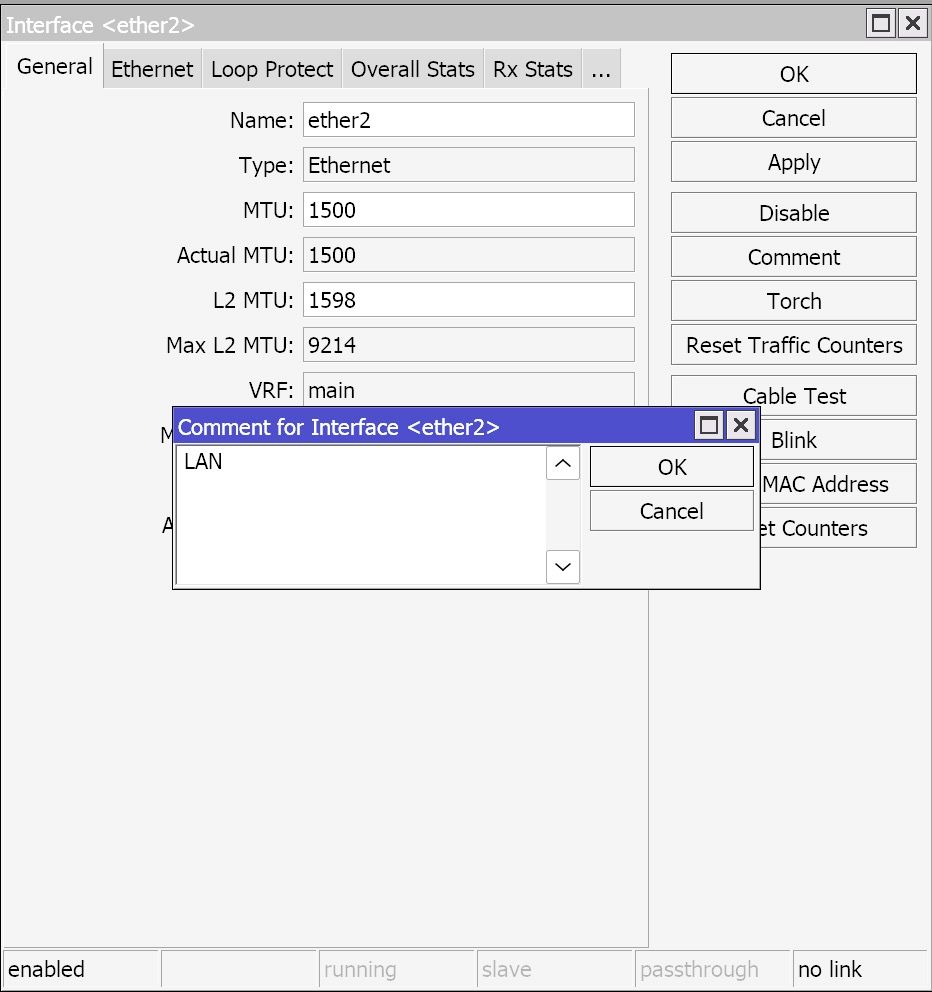

Si queremos ponerle un identificador, podemos hacerlo con la opción Comment de cada interfaz, en este caso lo identificamos como WAN.

Si no vamos a utilizar alguna boca, podemos desactivarla, eso si, acuérdate de activarla cuando conectes algo porque si la tienes desactivada te puede dar un dolor de cabeza si no te acuerdas que la desactivaste

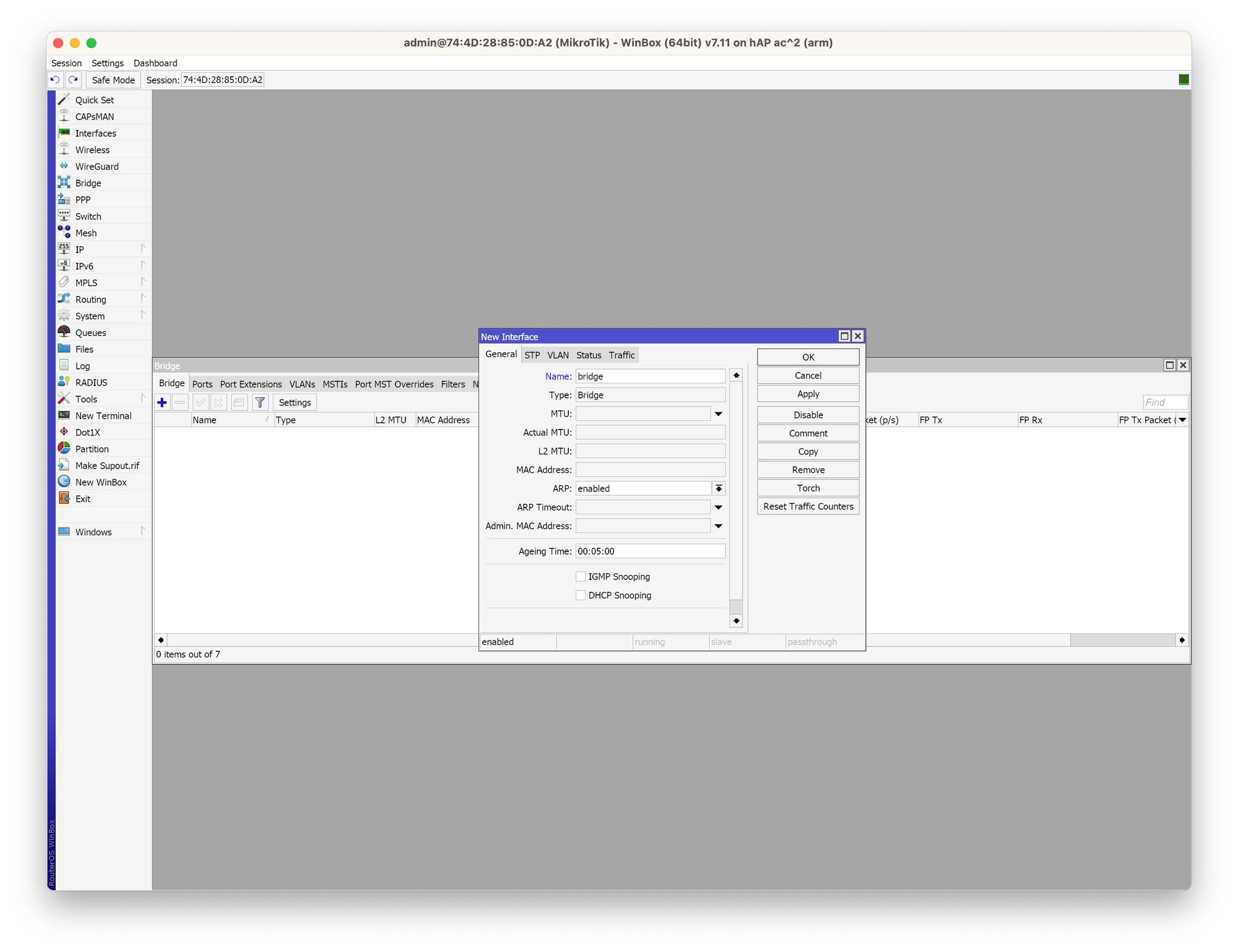

Creación del bridge

Vamos a crear un bridge para las bocas de la lan y así le asignará direcciones IP de nuestra subred.

Para ello seleccionamos la opción de Bridge y pulsamos en +. Le damos un nombre original como Bridge por ejemplo.

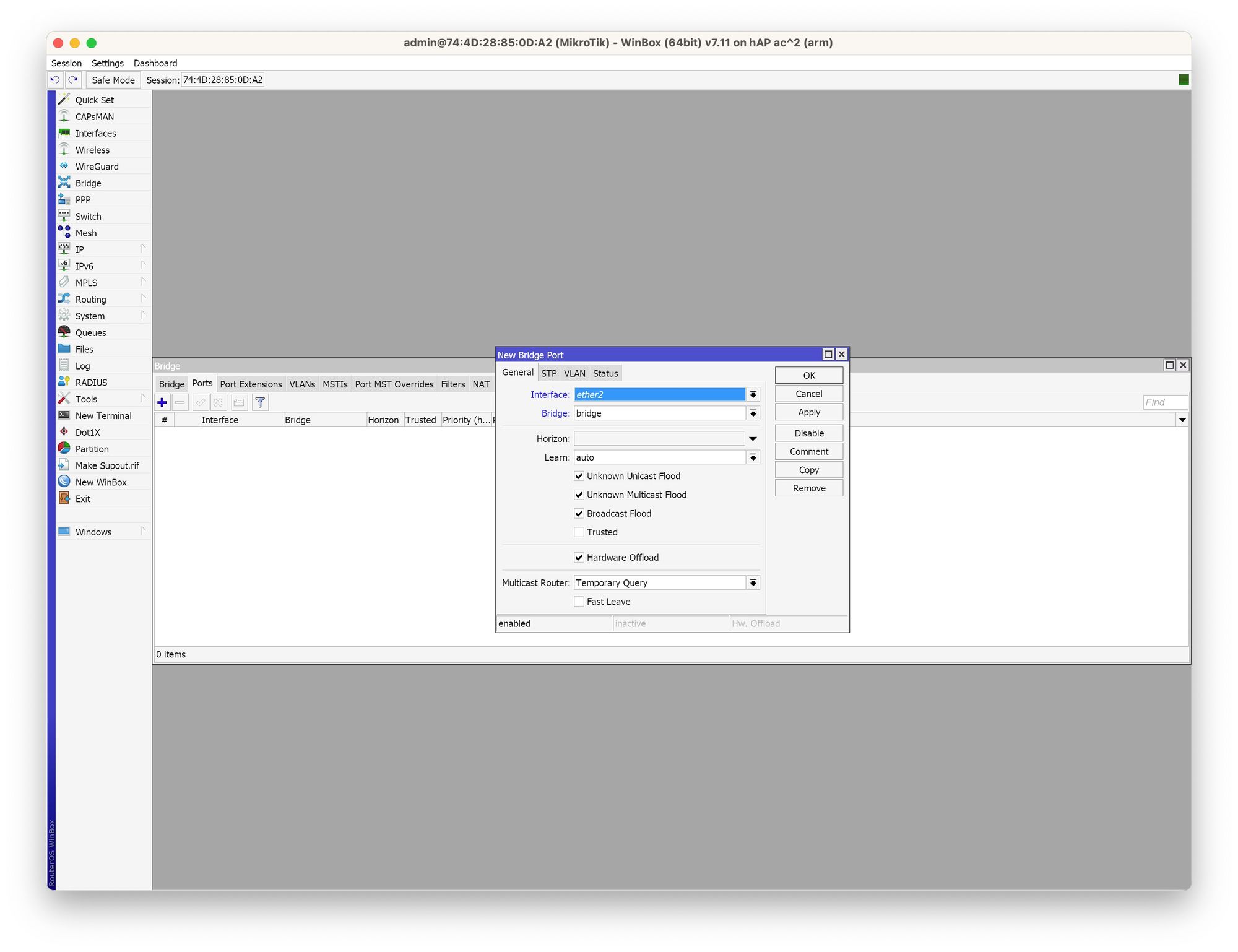

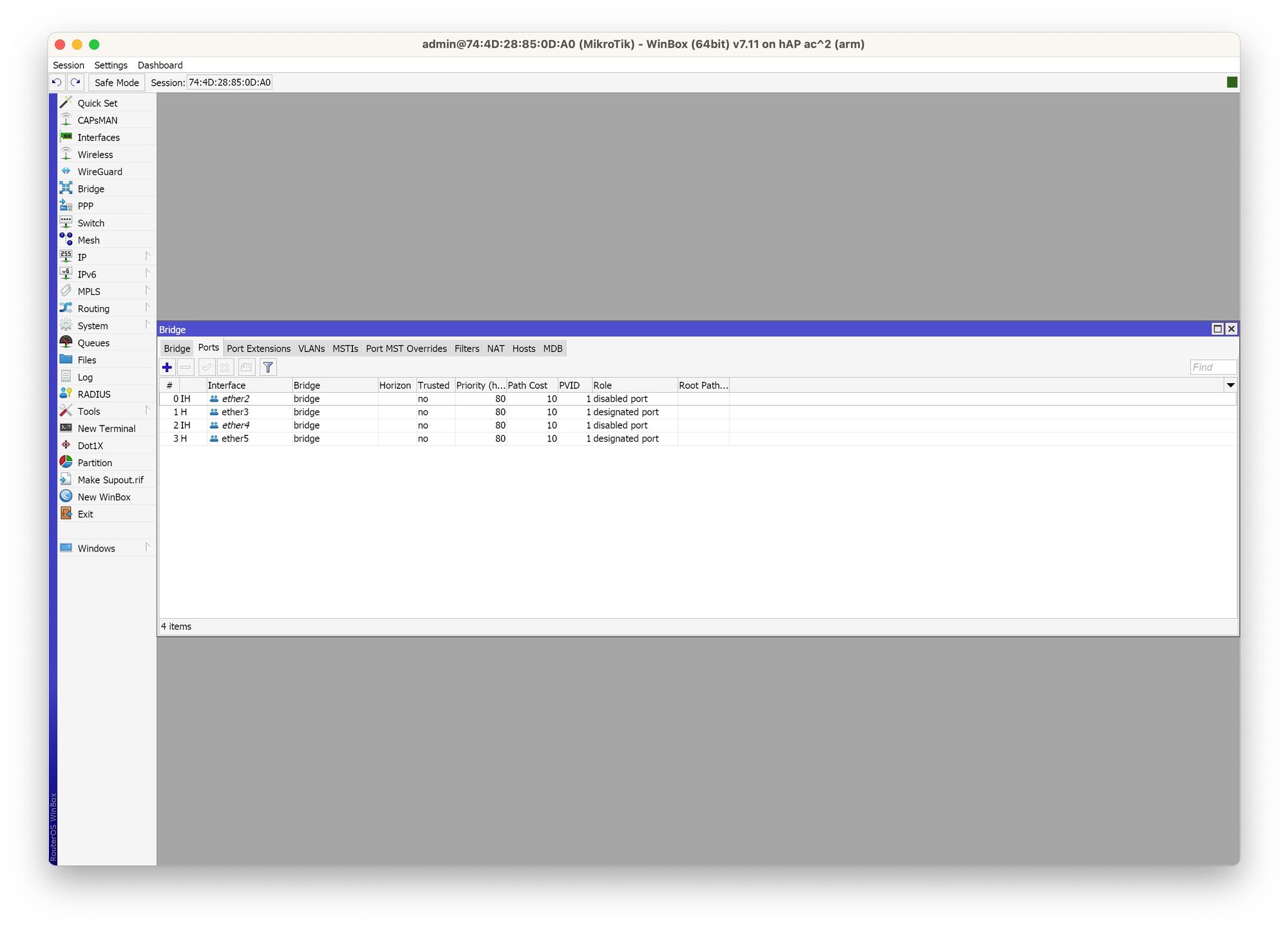

Luego en el cuadro de Bridge vamos a la pestaña Ports y le vamos añadiendo con el icono de + cada una de las restantes bocas.

Creación de nuestra red local y asignacion

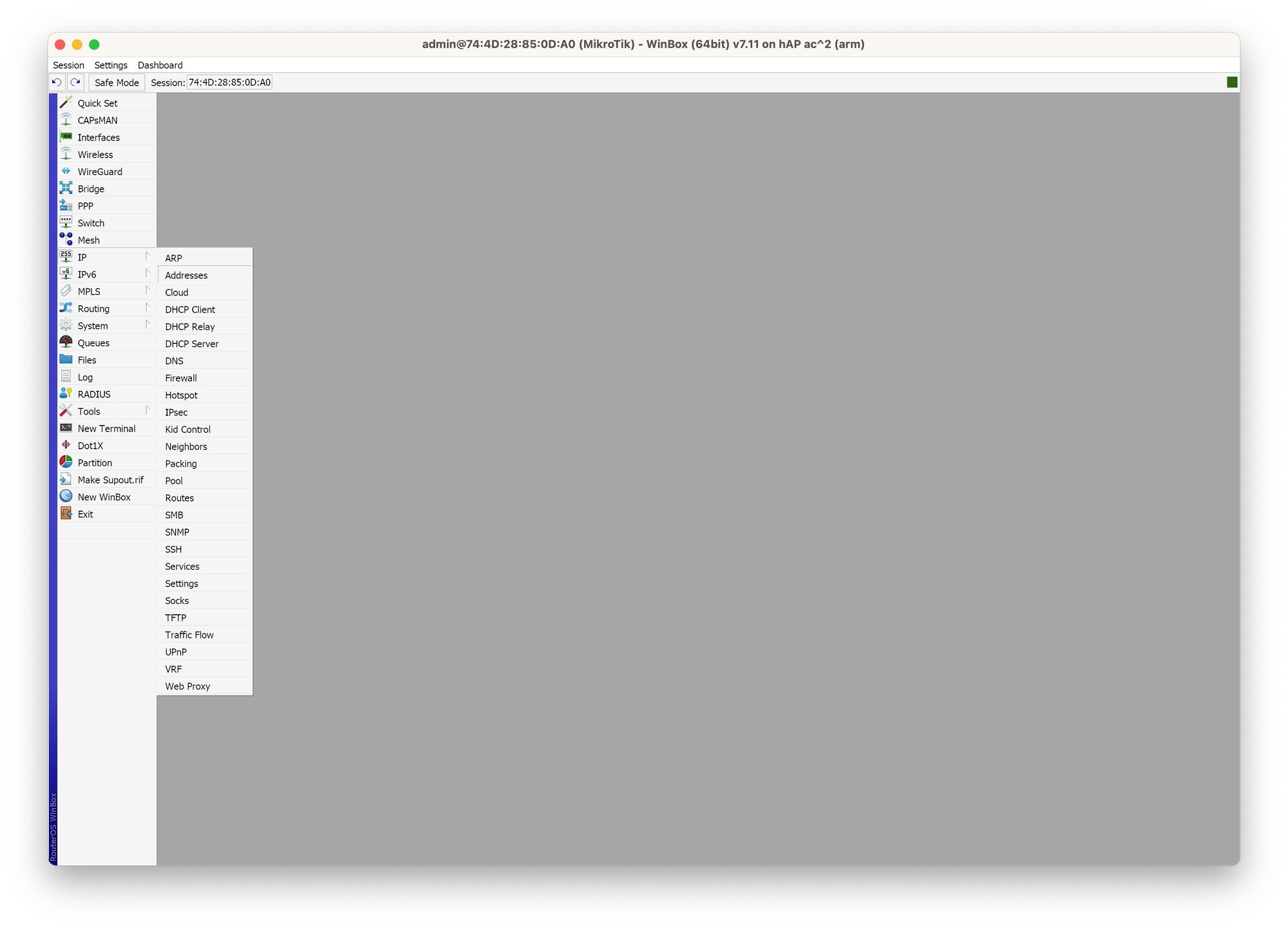

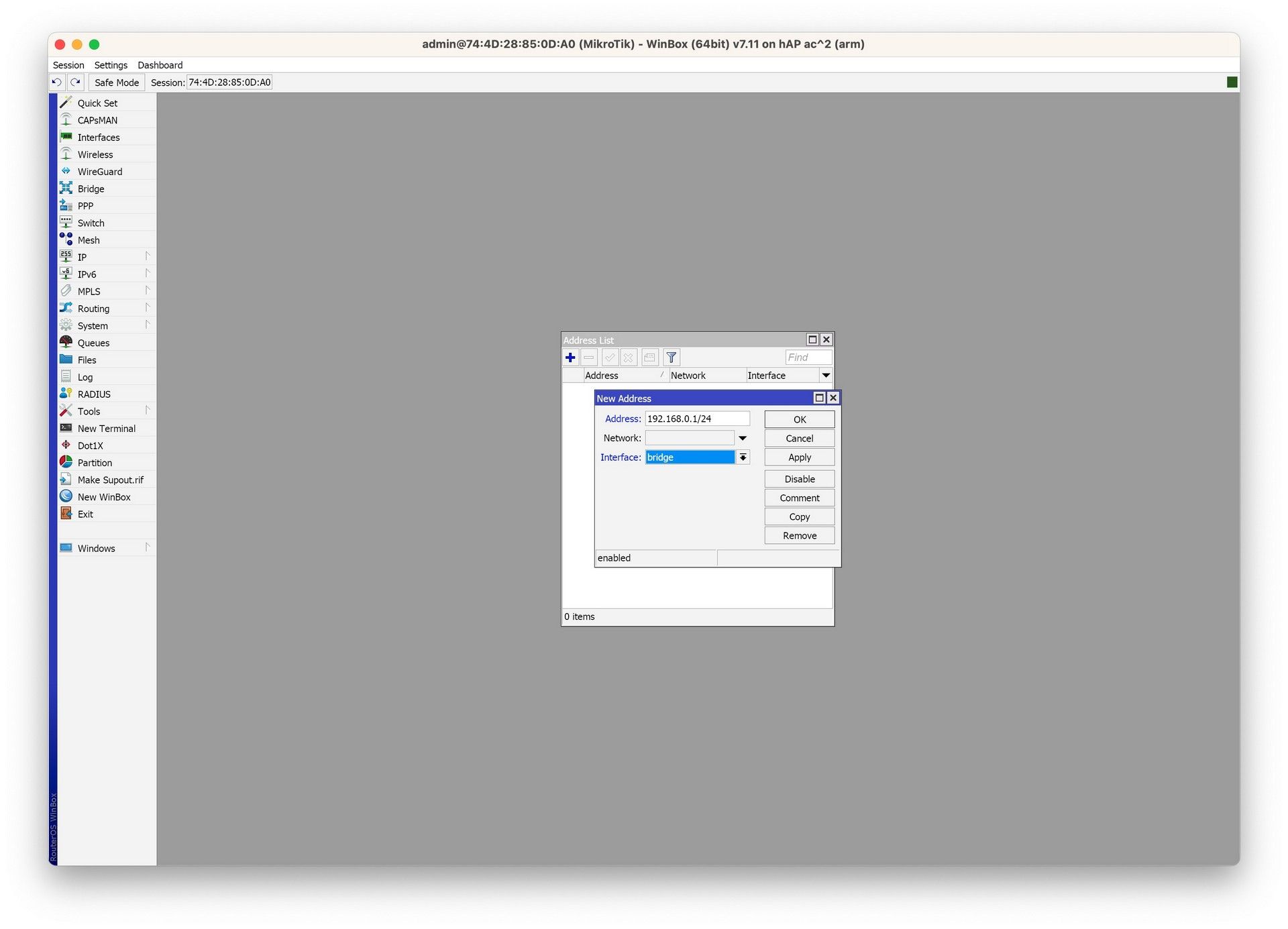

Nos iremos al apartado de IP -> Addresses y allí pondremos nuestra dirección de la subred y asignamos se la asignamos al bridge creado

Le hacemos llegar internet

En mi caso, uso Orange como operador por lo que lo tendré que configurar como una VLAN

Para ello, necesito tener los datos del operador, que los saco de esta página para los principales operadores españoles https://wiki.bandaancha.st/Identificadores_VLAN_operadores_FTTH

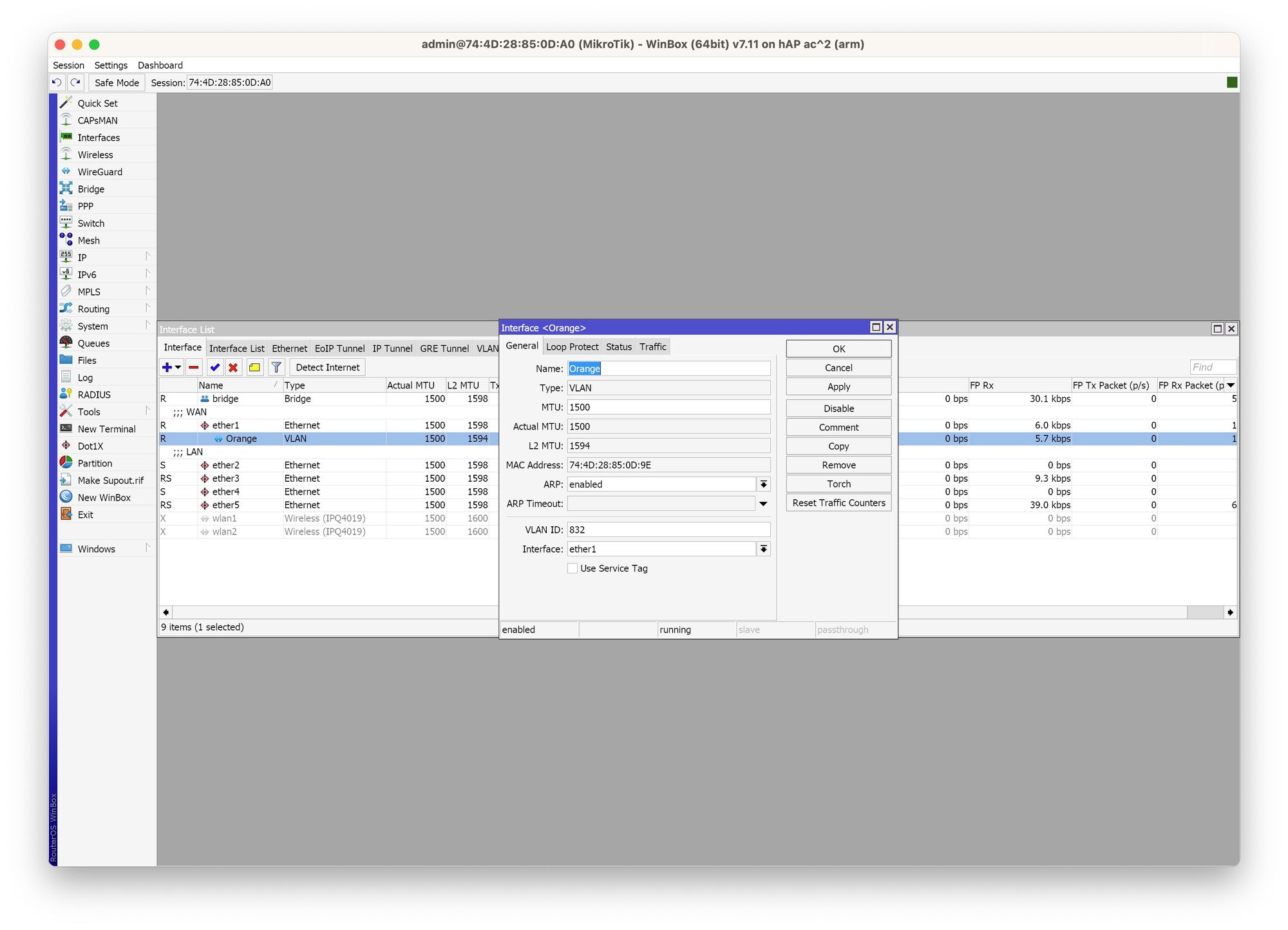

Pulsaremos en Interface y en el cuadro Interface List vamos a la pestaña VLAN y pulsamos en +

En el cuadro de configuración, le daremos un nombre y en el campo VLAN ID ponemos el número correspondiente a nuestro operador, en mi caso 832, y solo quedaría elegir el interface que, en esta parte, debe ser la boca seleccionada para WAN en mi caso ether1.

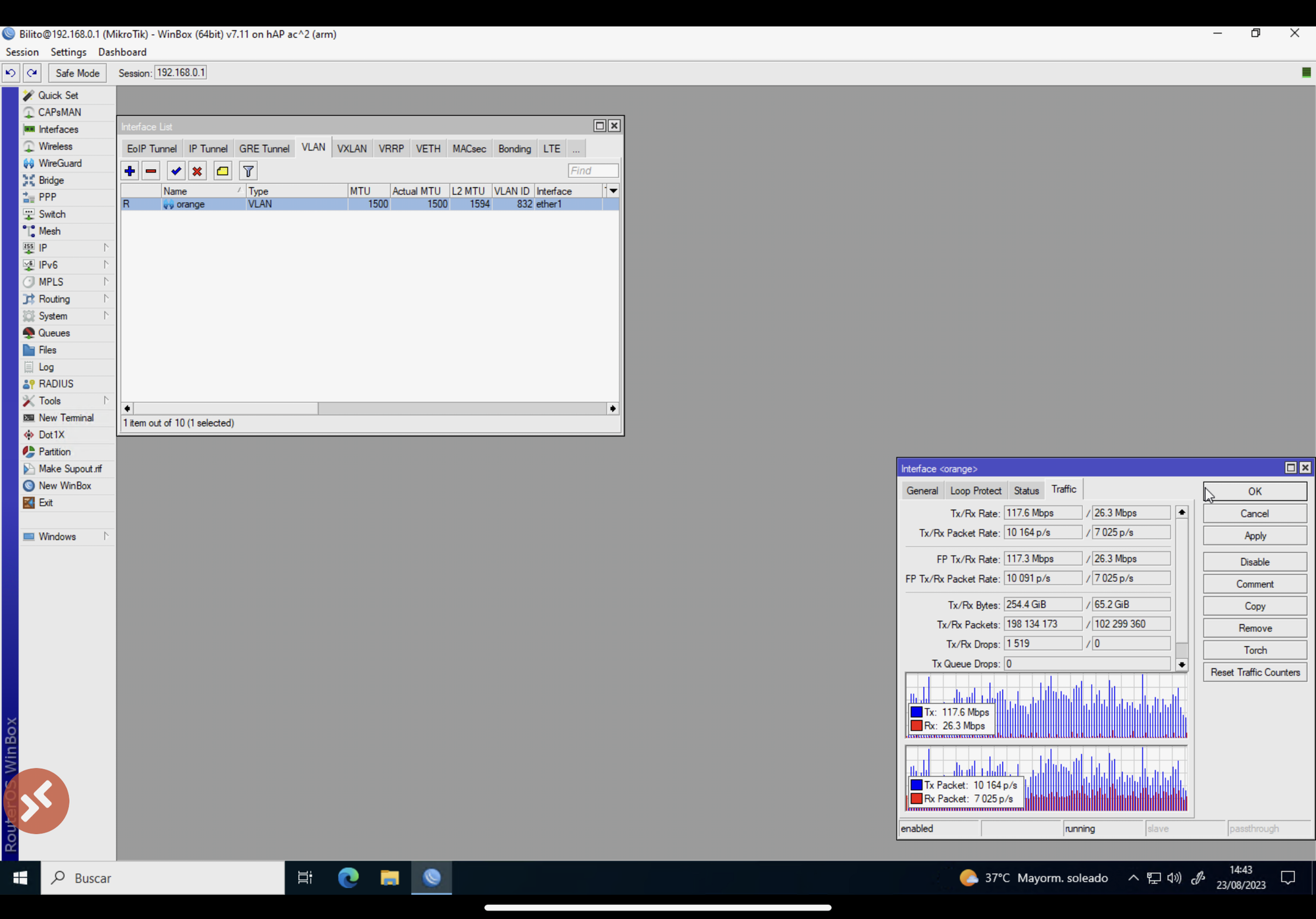

Pulsamos en ok. Si queremos ver si nos está llegando tráfico, hacemos doble click en la VLAN creada y en las pestañas que aparecen en la ventana que se abre, pulsamos en la de Traffic y debemos ver cómo se mueven las barras.

Solo para los que tienen PPPoE

Si tengo Movistar, O2 o un operador que tenga valores de acceso por PPPoE tendremos que realizar un paso adicional.

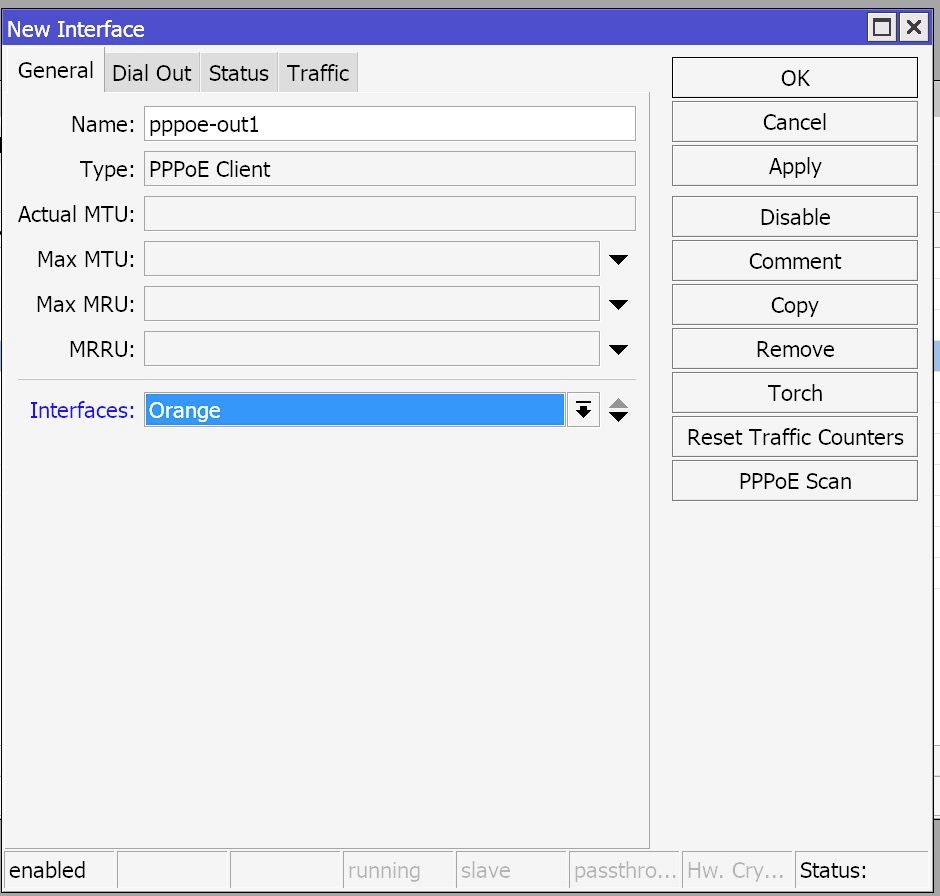

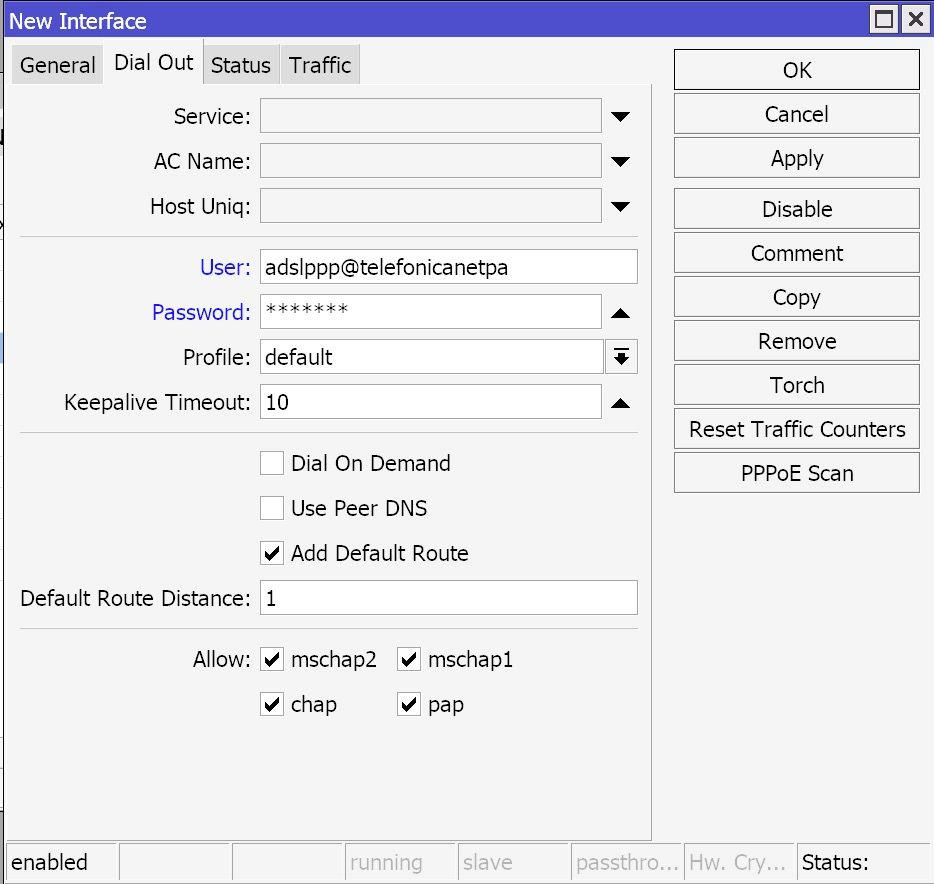

Para ellos en el menú pulsamos en PPP, en la ventana de PPP que se abre dentro de interface pulsamos en + y en el desplegable nos vamos a la opción de PPPoE Client

Y en la ventana que se abre que se llama new interface en la pestaña general daremos un nombre identificativo y en Interfaces seleccionamos la vlan creada anteriormente para el caso de Movistar que en España es la 6.

Después saltamos a la pestaña dial-out y en el apartado User ponemos adslppp@telefonicanetpa y en el apartado password ponemos adslppp y pulsamos en OK para aceptar estas modificaciones

Tras la configuración de la conexión a través de PPPoE

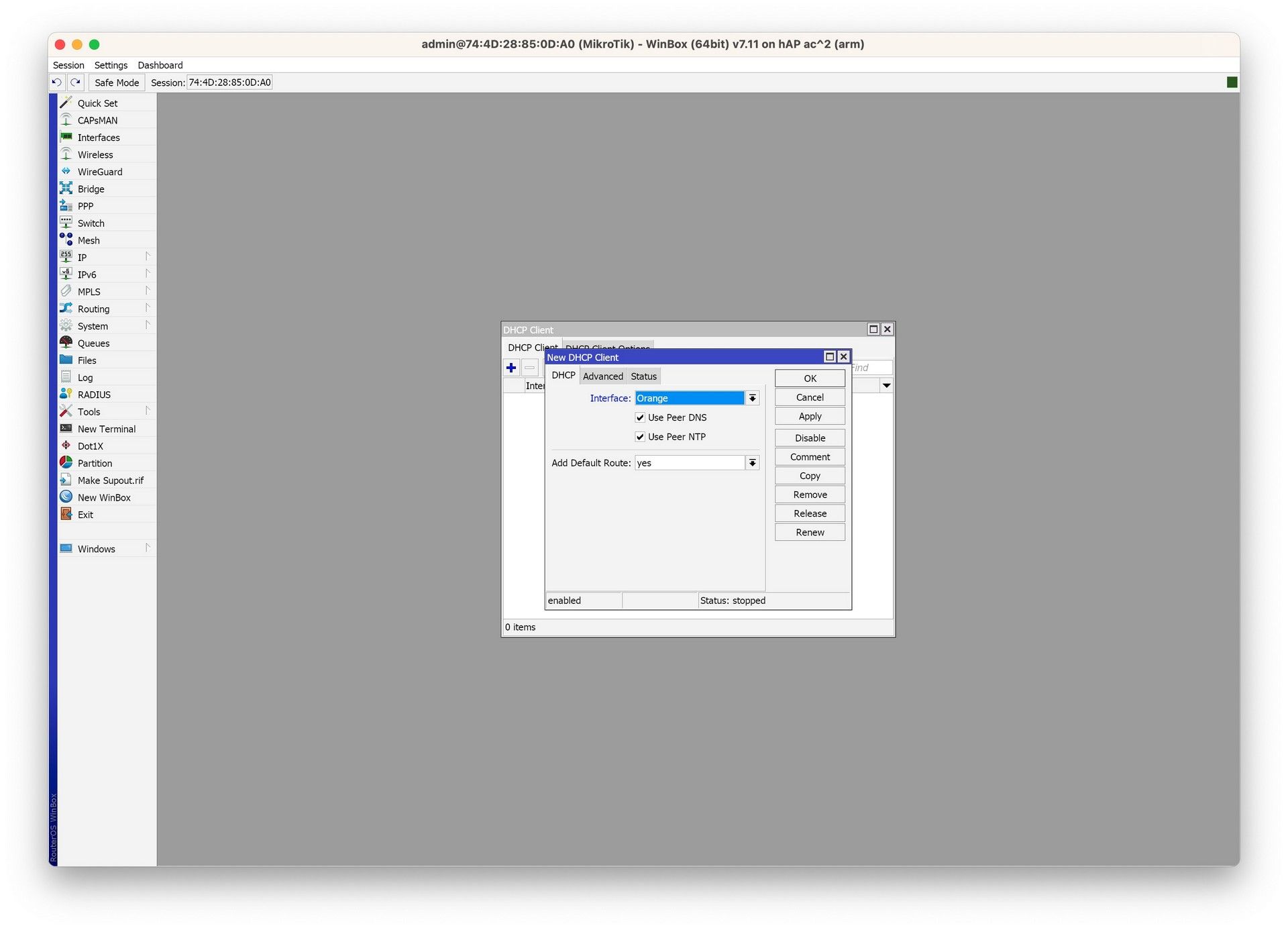

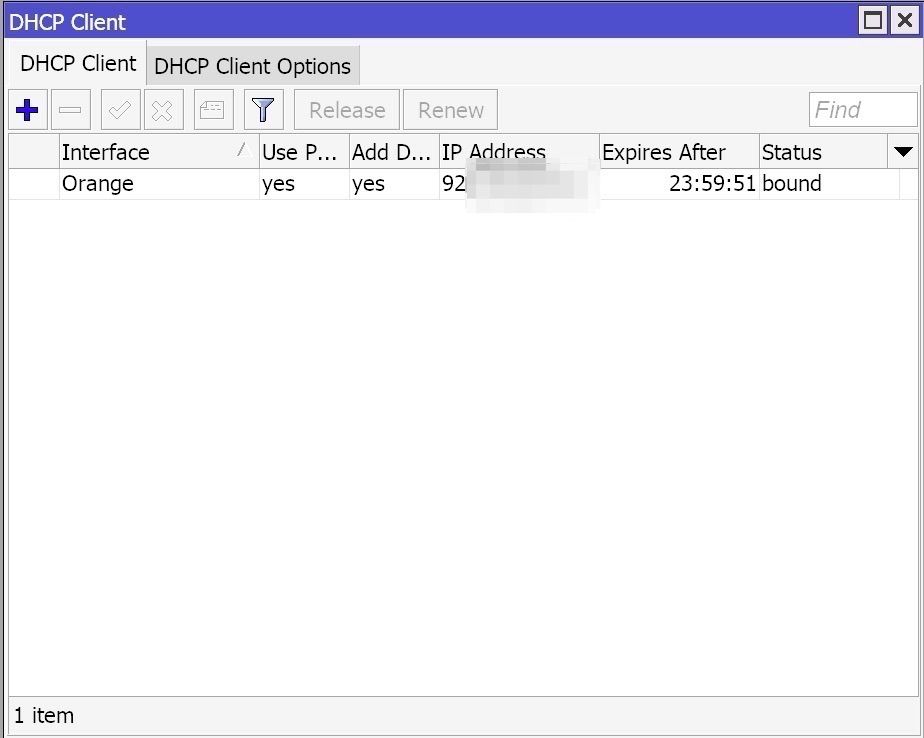

Nos vamos a la pestaña de IP y esta vez, seleccionamos DHCP Client y en Interface seleccionamos el nombre de nuestra conexión.

Y nos fijamos que ya debe congernos IP Pública de nuestro operador

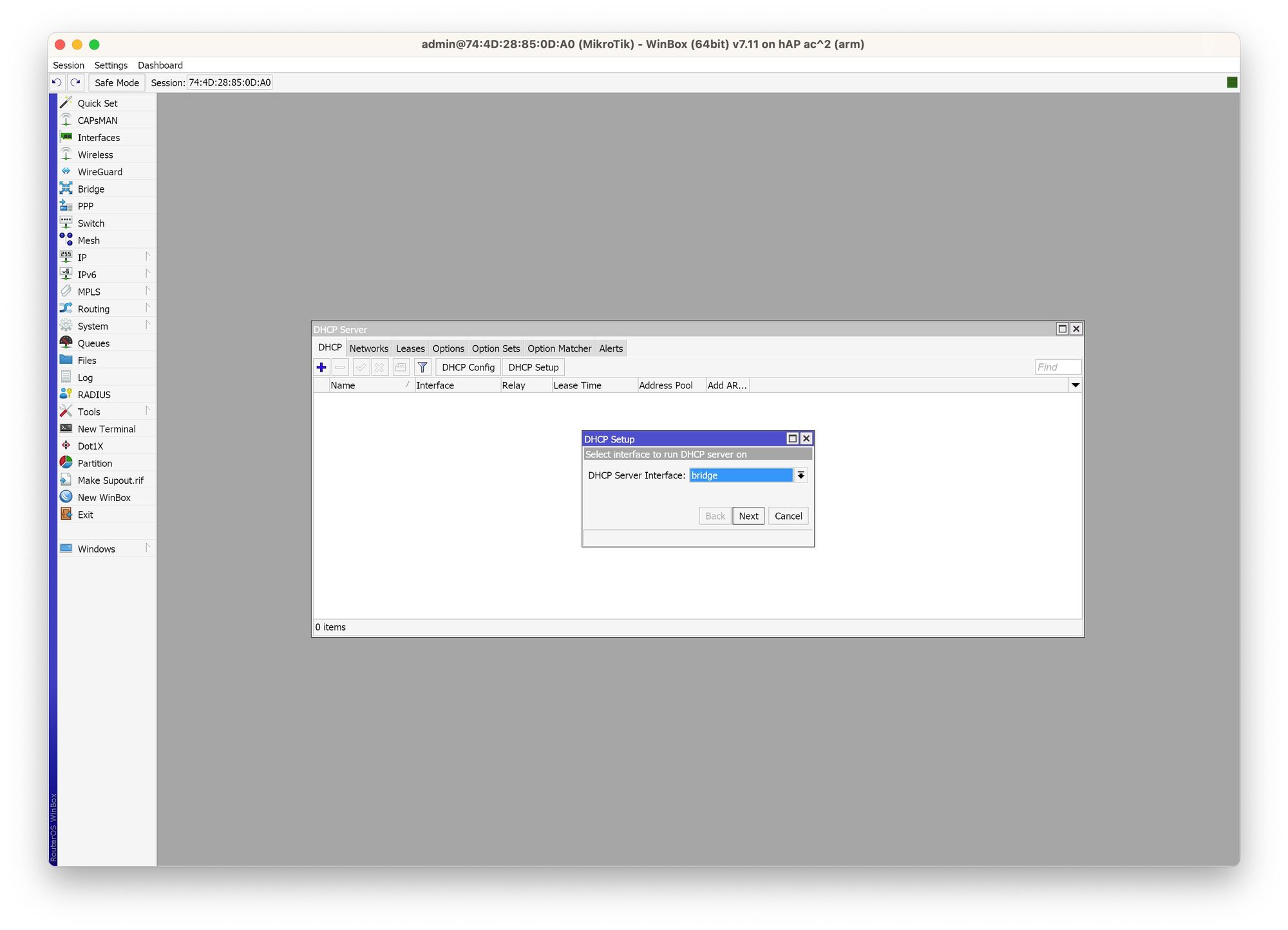

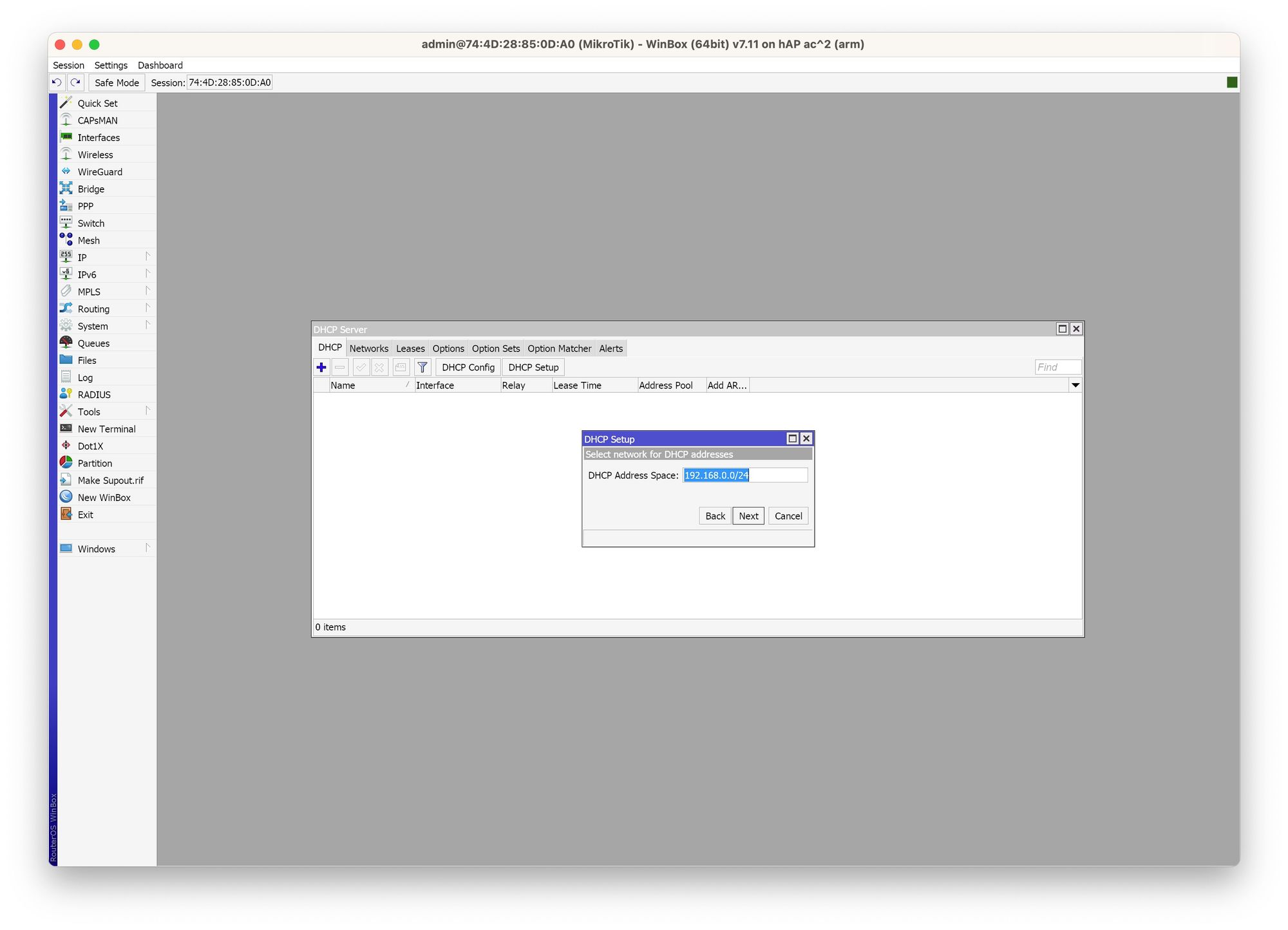

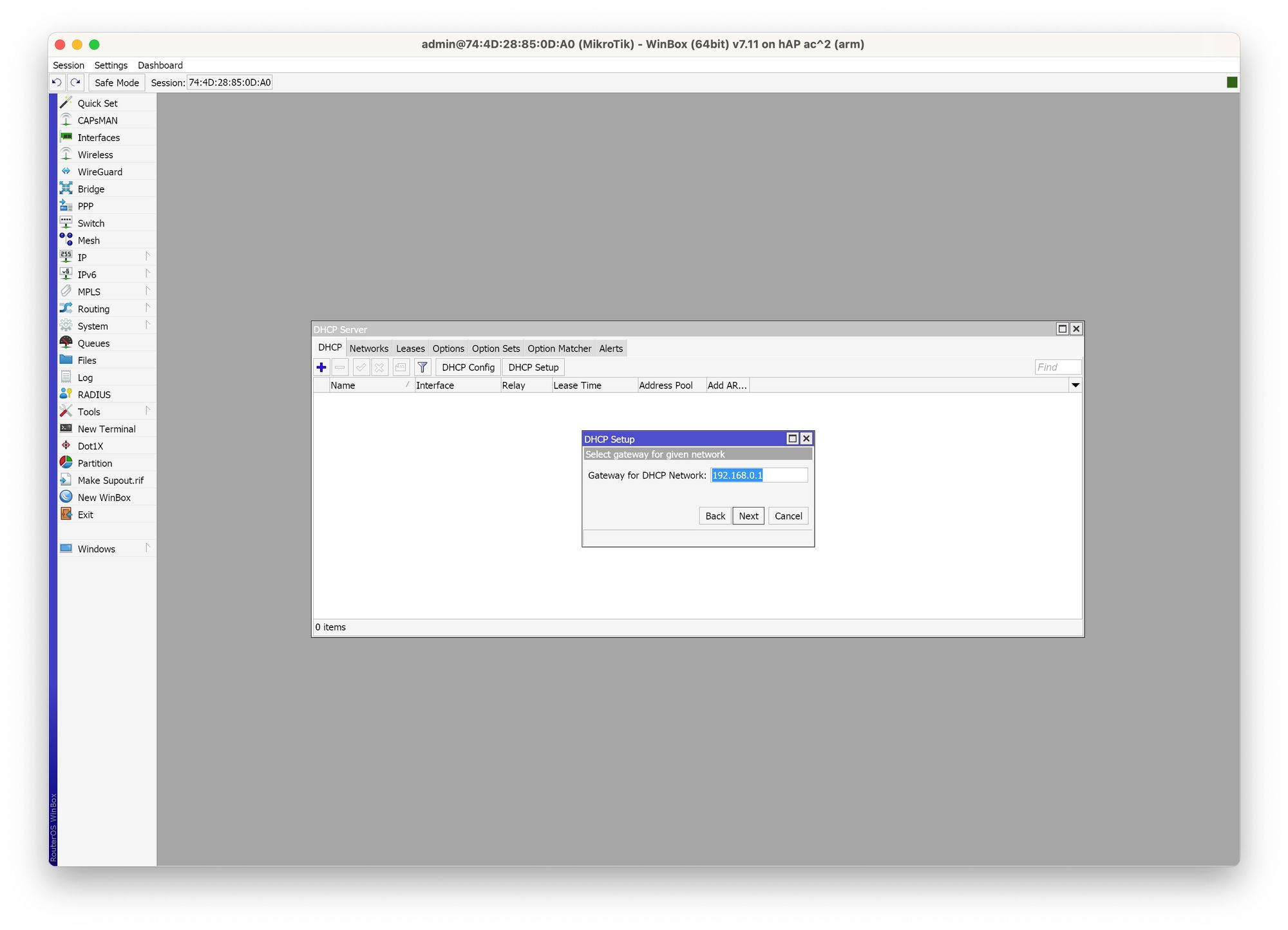

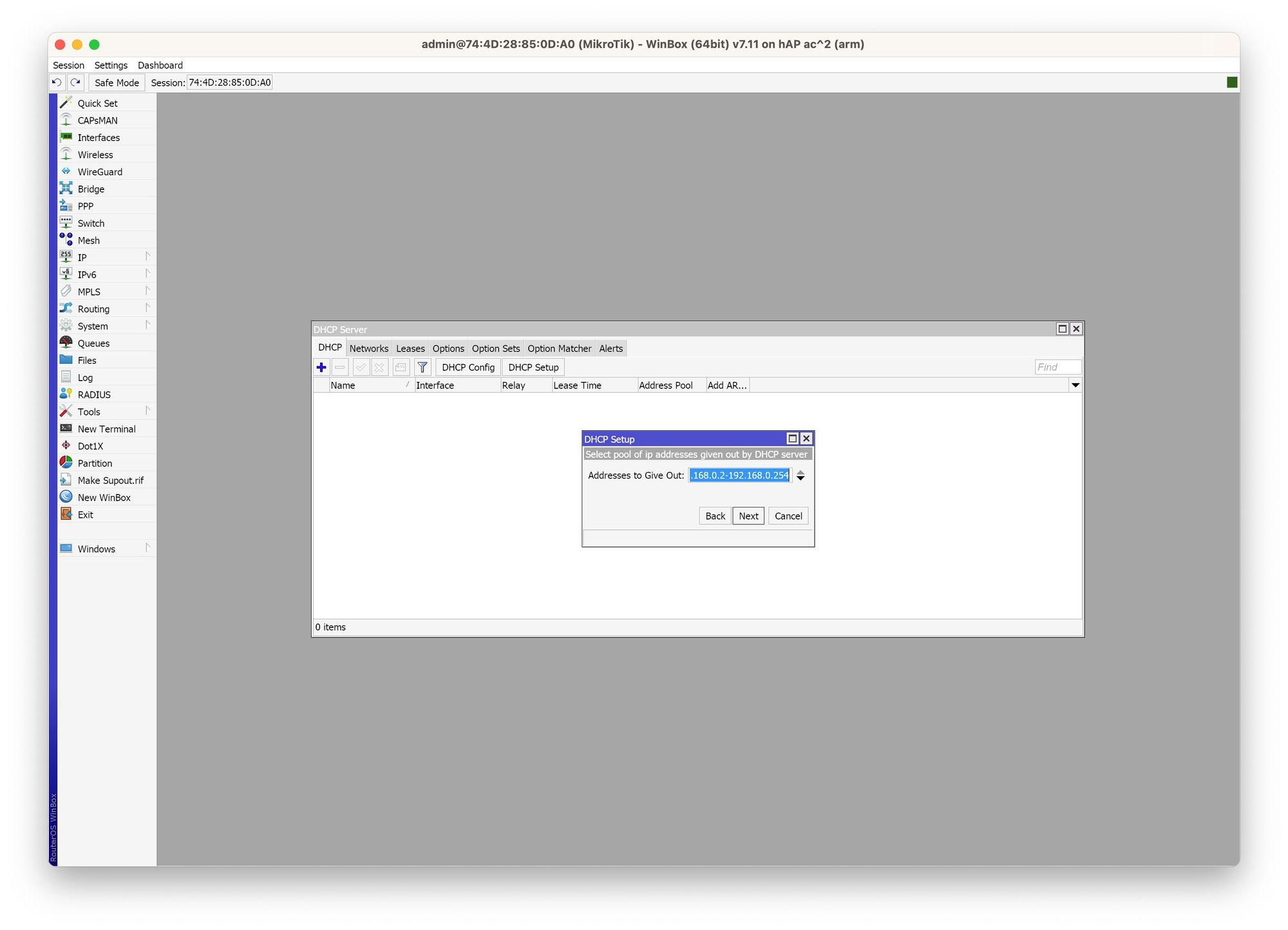

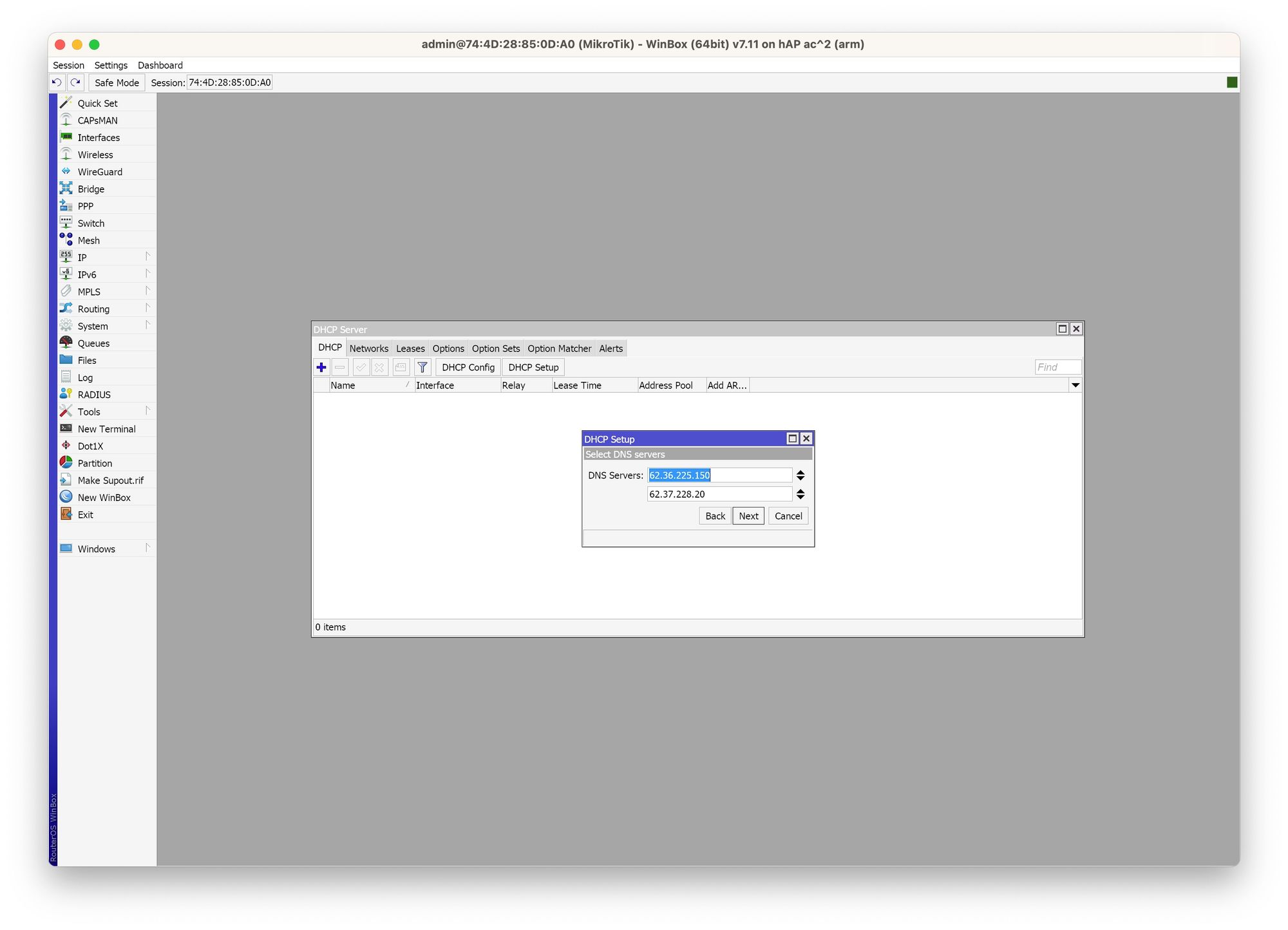

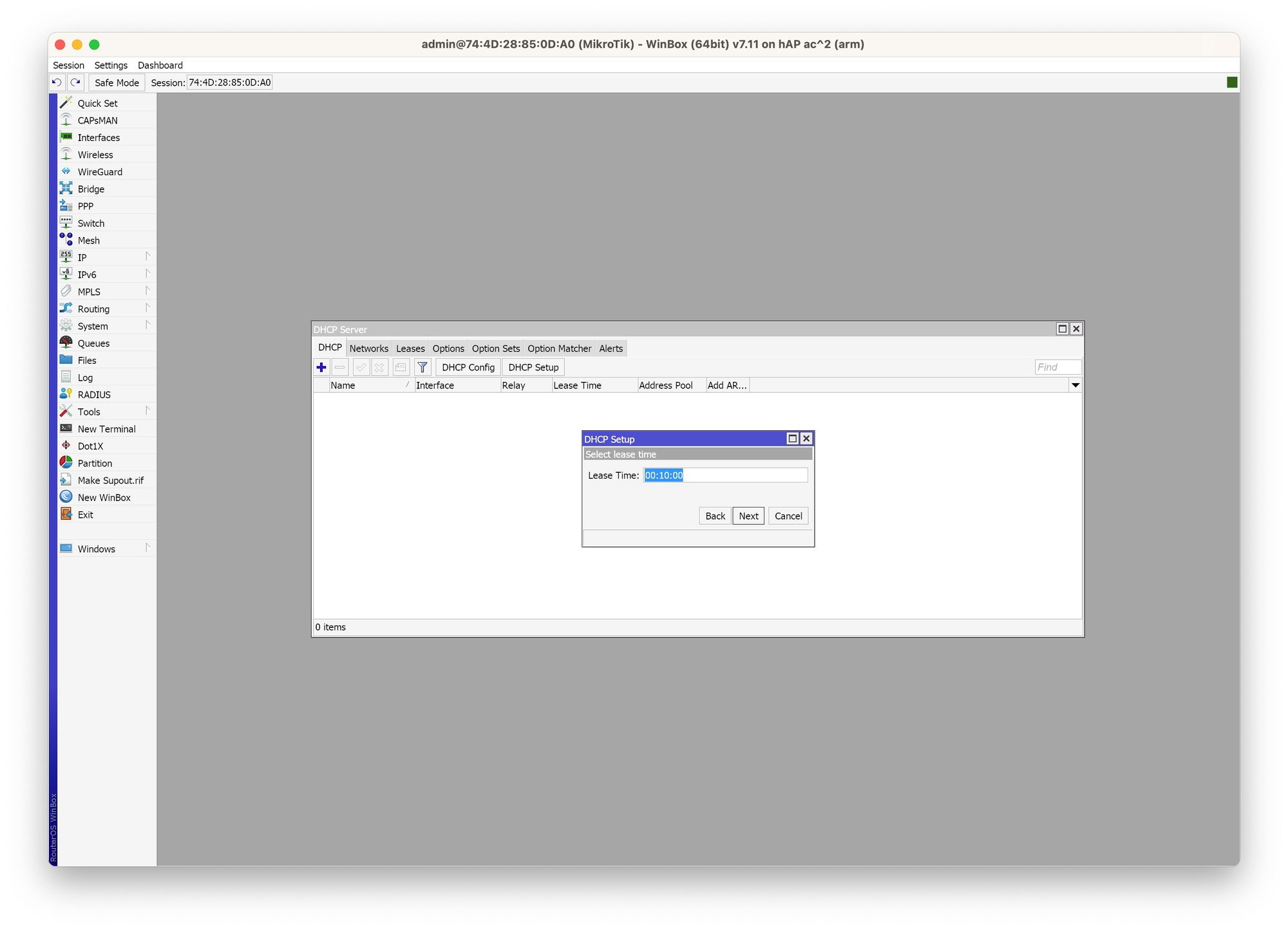

Vamos a la pestaña IP -> DHCP Server y pulsamos sobre el botón DHCP Setup. Aquí vamos a seguir los pasos que nos da la configuración y que debe de saliros de forma automática.

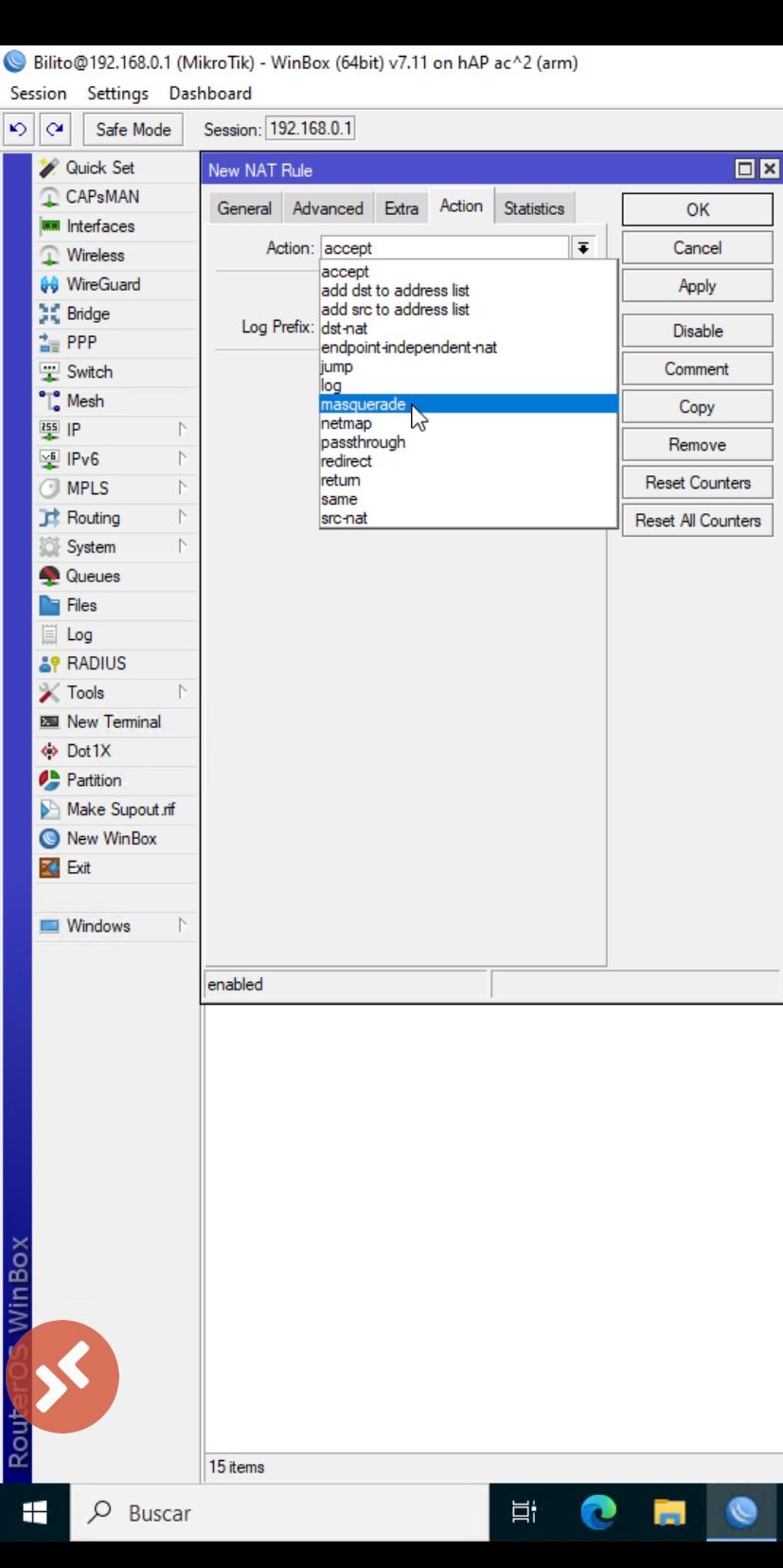

Creamos el masquerade en nuestras reglas de firewall

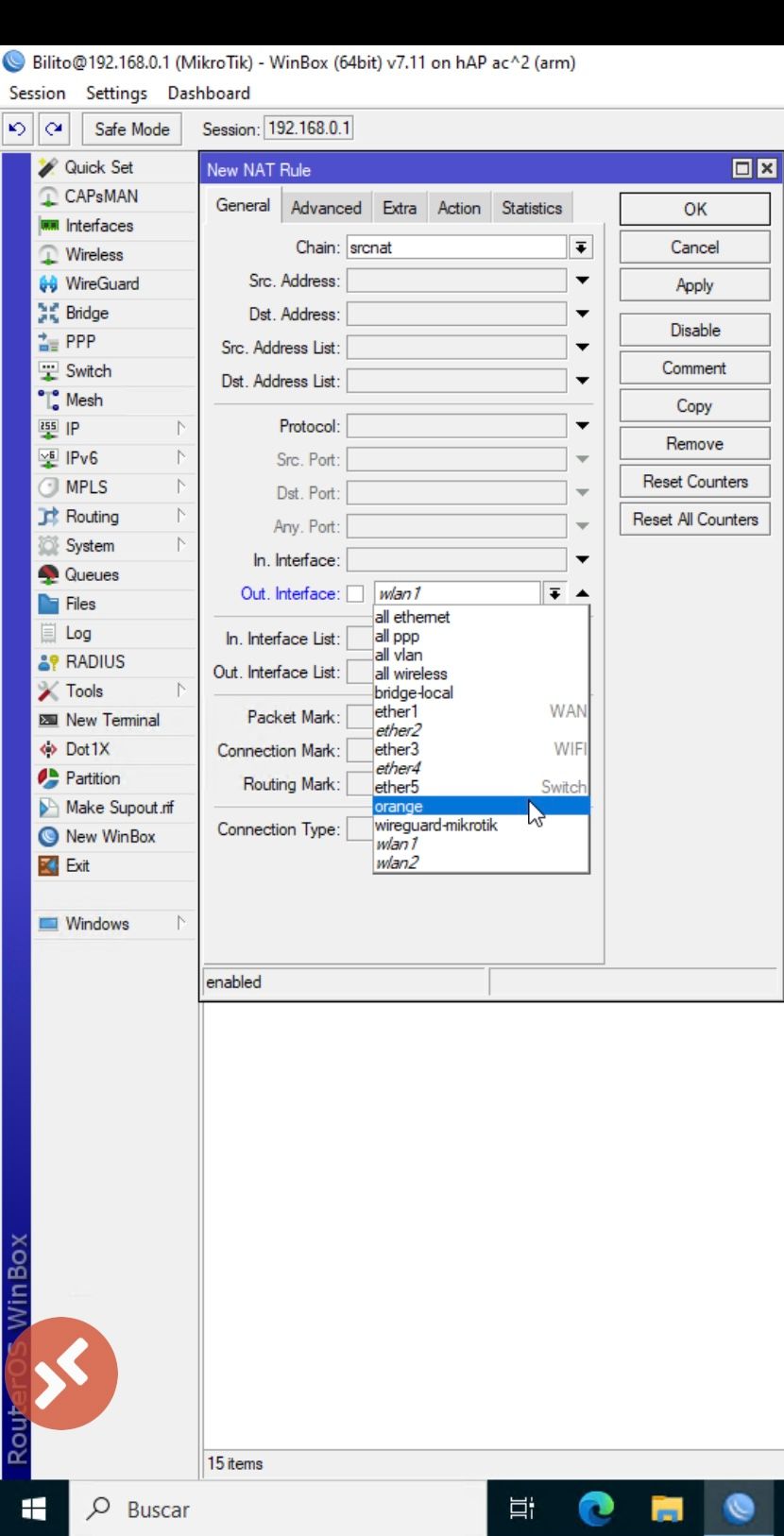

Ahora volvemos a irnos a IP -> Firewall y nos vamos a la pestaña de NAT y pulsamos en +

En la ventana que se abre, en la primera pestaña solo debemos irnos a out. Interface y seleccionar nuestra conexión y después picamos en la pestaña Action y seleccionamos masquerade del desplegable

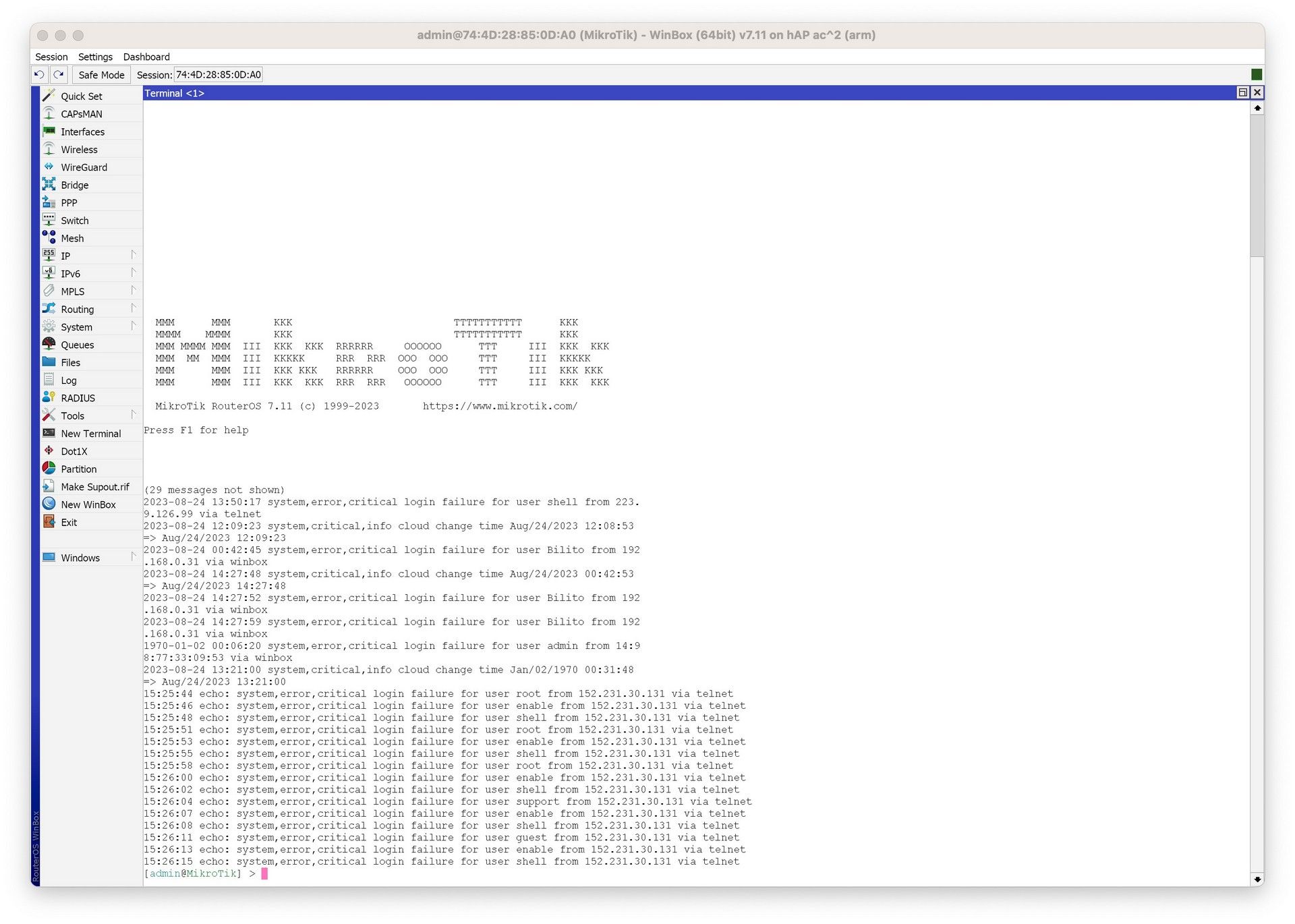

Curiosidad

Para los amigos de “no pasa nada por abrir puertos” “dejo el usuario por defecto” “no borro configuración”, si nos vamos a terminal, vamos a ver cómo está recibiendo peticiones de todo tipo por todas los protocolos de conexión que dejamos abiertos.

Así que ya sabéis porque hay que cambiar el usuario admin, poner una contraseña fuerte y cerrar todas las puertas de conexión que no vayas a utilizar

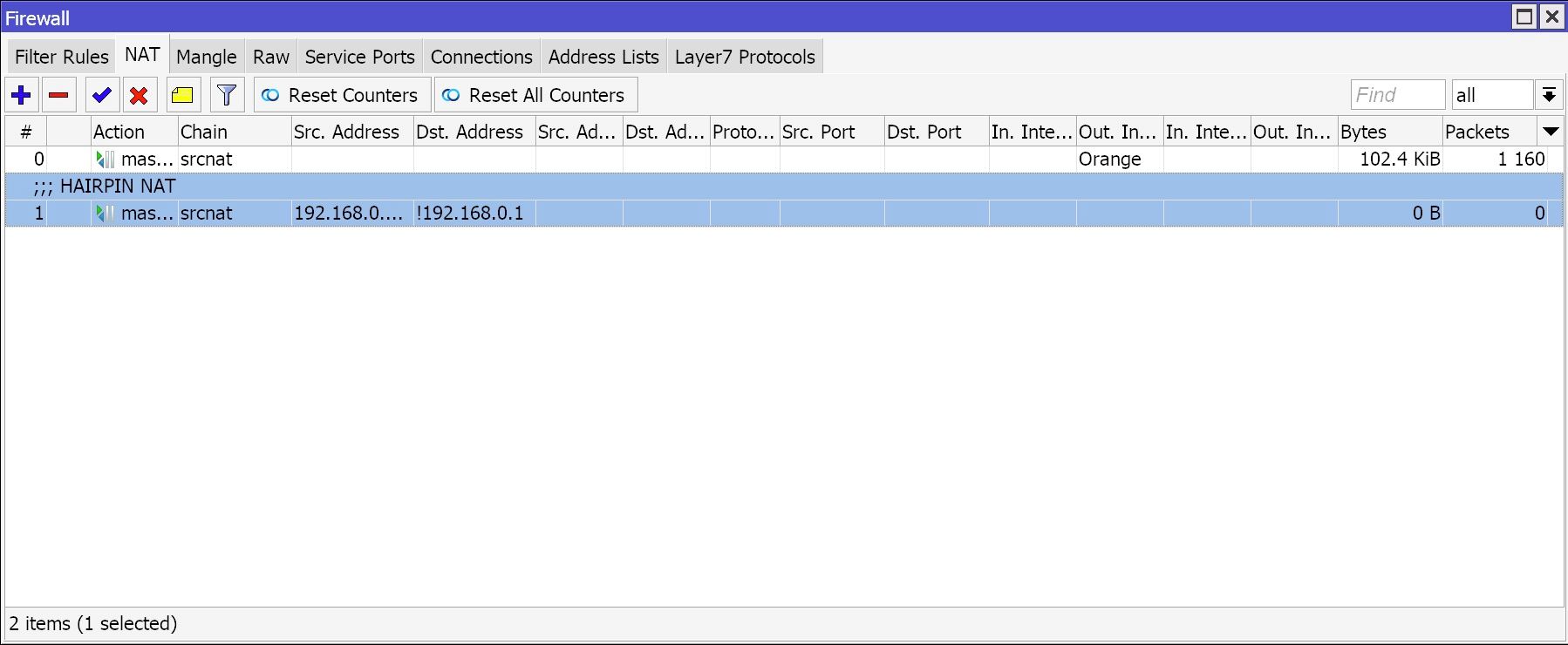

Activar hairpin nat o nat loopback para que podamos ver nuestros proxy’s inversos en nuestra red local

Esto lo vamos a hacer por línea de comandos, ya que hemos visto el terminal

Vamos a introducir el siguiente comando

ip/ firewall/ nat/ add action=masquerade chain=srcnat comment="HAIRPIN NAT" dst-address=!192.168.0.1 src-address=192.168.0.0/24

Debes sustituir el valor de tu subred si no es la misma que uso yo en el tutorial.

Extra

Si tienes velocidades que sean superiores a 600 tendrás que activar el fastrack

Desde la terminal, introducimos estos comandos

/ip firewall filter add chain=forward action=fasttrack-connection connection-state=established,related

/ip firewall filter add chain=forward action=accept connection-state=established,related

Y ya no tendremos problemas de que nos ofrezca solo 600 megas (Gracias Capi, por esto)

En el capítulo 2 vamos a ver como configurarlo para poder usarlo con NGINX PROXY MANAGER, ver como se abren los puertos y dejar configurado WIREGUARD como VPN en el router que es dónde tiene que estar y que un simple router económico puede ejecutar y son super fiables.

Mi nombre es David Rodríguez, apasionado por un millón de cosas que lleven placas y chips dentro. Puedes encontrarme como @_Bilito en twitter y en grupo de Telegram de Synology NAS https://t.me/synologyNAS Tengo un canal de youtube que complementa al blog https://www.youtube.com/@_Bilito y que me harías un gran favor si te subscribes. También colaboro en podcast como Bateria 2x100 https://pod.link/1115144939 y además hemos comenzado otra aventura en otro podcast Detras del Mostrador https://pod.link/1657695301