Seguridad básica en nuestro NAS Asustor

Lo primero que debemos saber desde que nos compramos un servidor NAS es que la seguridad hay que llevarla por bandera desde que lo sacamos de la caja.

Cuando conectamos un aparato a internet, éste queda expuesto a los "malos" si no ponemos las suficientes medidas de seguridad.

En este video vamos a ir viendo las medidas básicas, para no comprometer nuestro servidor NAS a un acceso indeseado o incluso a un ransomware.

Tenemos que pensar en que este aparato contiene mucha información de la que somos directamente responsables, por lo que debemos protegerla.

¿Cómo empezamos a protegernos?

El primer paso es deshabilitando nuestra cuenta ADMIN del NAS.

Normalmente desde hace un tiempo, los nas y los demás aparatos, en cuanto creamos nuestra cuenta de usuario, se desactiva de forma automática la cuenta ADMIN.

Os dejo un video que mostré en la configuración de mi router Mikrotik en la que nada más darle acceso a internet y no desactivar forma de acceso a él, intentaban entrar por fuerza bruta con las credenciales básicas del usuario ADMIN o root y por varios tipos de servicios como telnet u otros.

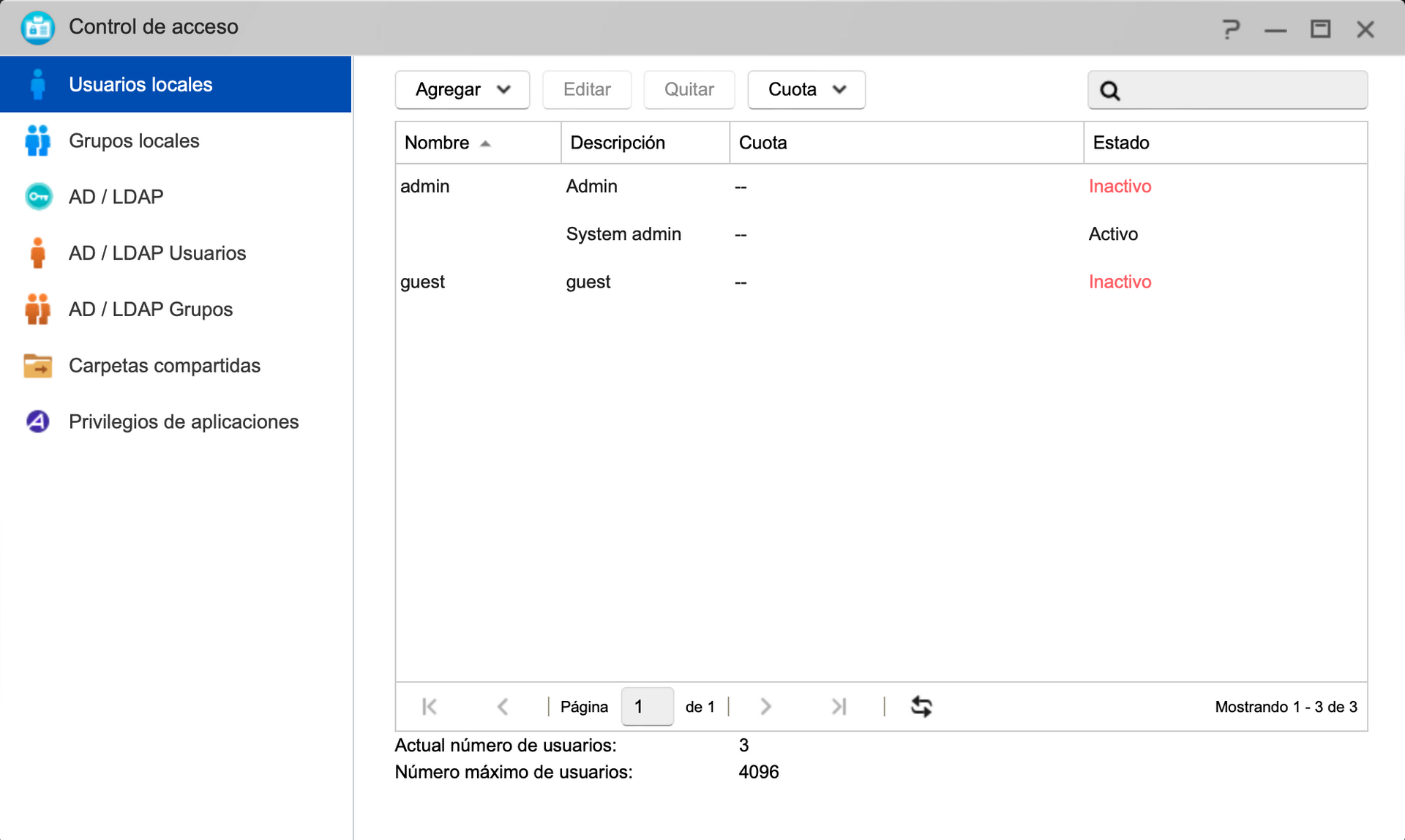

Para ver si lo tenemos desactivado nos iremos a CONTROL DE ACCESO y en el listado de USUARIOS LOCALES debe mostrarnos que está INACTIVO. Si no fuese así, tenéis que desactivarlo, ya que este usuario es el que tienen control absoluto sobre todo lo que hay en el NAS.

Lo segundo es usar una contraseña muy fuerte.

No vale de nada, deshabilitar la cuenta ADMIN si luego le ponemos la contraseña 123456 a nuestro usuario del NAS.

Os muestro un cuadro de lo que tarda un ataque fuerza bruta en encontrar nuestra clave, según su composición.

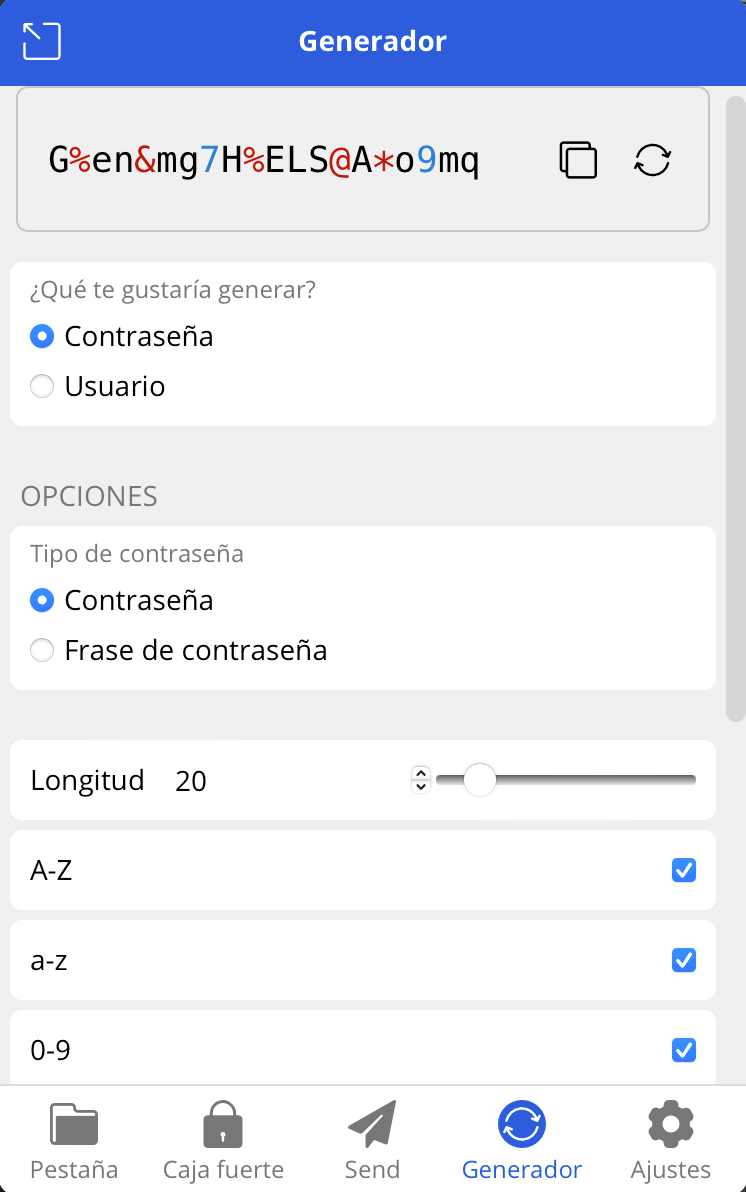

Yo por ejemplo para todos mis servicios y cuentas de internet utilizo un gestor de contraseñas (que se llama bitwarden) que me permite mediante un patrón aleatorio generar contraseñas de hasta 128 caracteres, eligiendo y mezclando aleatoriamente mayúsculas, minúsculas, símbolos y letras.

Además de esto, permite sincronizar el llamado 2FA (contraseña de segundo factor) en los servicios que lo tengan disponibles.

¿sabéis dónde está disponible por ejemplo? En nuestra cuenta de usuario. Para ello nos vamos a nuestra cuenta de usuario, pulsamos en el nombre, luego vamos a la configuración personal y activamos la casilla de permitir Verificación de dos pasos. Estos nos dará un QR o un código a ambos. Si lo ponemos en bitwarden, este nos dará ese valor que tenemos que confirmar para ponerlo en funcionamiento.

MUY IMPORTANTE

Hay que tener el servidor de bitwarden y el NAS en la misma franja horaria, ya que si hay diferencia, este doble factor no se configurará nunca de manera correcta y nos impedirá el acceso de forma continuada.

Otra forma de protegernos

NUNCA, NUNCA, NUNCA exponer nuestro acceso al NAS a internet.

Es muy normal que todas las marcas de NAS nos den una dirección del tipo nombredeusuario.marcadenuestroNAS.com y con ella desde cualquier ordenador en cualquier punto del mundo podemos acceder a nuestro equipo, pero podremos acceder nosotros y cualquiera que consiga nuestras credenciales de acceso, que si están bien securizadas serán más difícil , pero que si son fáciles de adivinar, permitiran que acceda cualquier persona a ellas.

¿Y como hago para compartir archivos, o el plex con nuestros amigos o familia?

Pues ahora os lo contaré.

Normalmente cuando usamos un servicio proporcionado por nuestro nas, los archivos podemos compartirlos con una dirección tipo gofile en Synology o ezconnect en Asustor.

Son servicios que no requieren configuración alguna, pero que normalmente nos ofrecen una baja velocidad de transferencia, aparte que no sabemos desde dónde se envían.

¿Y como accedo a mi NAS desde fuera de mi casa? Pues aquí mi recomendación es VPN y direcciones locales.

Si los equipos son tuyos, no debes de tener problemas ya que puedes empezar por crear la vpn en el nas y luego en los demás equipos.

Tenéis videos anteriores dónde instalamos y configuramos Wireguard y un DDNS propio que no pertenece a ninguna marca en el canal. Y creedme que en Asustor se configura, muy pero que muy rápido.

No exponer nuestra IP Pública

¿Qué es esto de la IP Pública? Pues es la matrícula de nuestra conexión a internet.

Por suerte es dinámica, va cambiando con el tiempo y depende del proveedor y de los equipos cambia con mayor o menor frecuencia, y por desgracia también lo es por lo que debemos usar servicios como un DDNS para que estos cambios no nos importen a la hora de configurar nuestros proxys inversos.

¿cómo la puedo conocer? Pues puedo irme a un navegador de internet y teclear https://ipchicken.com y al darle a enter mostrará tu IP Pública.

Es un dato que no debemos dar a conocer, si por ejemplo alguien la coge de alguna manera y levanta un servicio de DDNS gratuito configurado con esa IP, cualquier cambio que haga el proveedor será refrescado por este tercero que nos ha cogido la IP Publica, por lo que aunque cambie, el seguirá pudiendo usarla como vector de ataque.

Si queremos enmascararla, mi amigo Joan Romero tiene un post muy interesante donde la ocultamos a través de un servicio de cloudflare que hace que nuestros servicios expuestos en internet, muestren una IP de cloudflare en lugar de la nuestra pública. El post es el siguiente https://hdsplus.co/como-utilizar-cloudfare-como-gestor-dns-para-el-proxy-inverso-de-tu-nas/

No abrir puertos

Cuando configuramos el NAS, la primera sugerencia es cambiar los puertos de acceso http/https que vienen por defecto. No es una medida muy efectiva de seguridad, pero dificulta un poco los ataques que van dirgidos a los puertos por defecto, como el 8000 para http y el 8001 para https.

Debeís cambiarlo por uno más altos y NUNCA, NUNCA, NUNCA abrirlos en el router.

Por supuesto debemos anular el UPnP de nuestra forma de acceder ya que esto anula la gestión de nuestra apertura de puertos por una automatizada.

Sólo debemos abrir los puertos estrictamente necesarios.

Yo en mi caso os puedo decir, que tengo abiertos 4 puertos a internet y tengo más servicios expuestos que muchos de vosotros, otros me ganaréis por goleada.

Uso de DDNS propio

Todas las marcas nos facilitan un DDNS propio, que es un traductor de dirección IP Pública a una dirección de internet de las conocidas para acceder a sus servicios.

Normalmente, no me gustan estas soluciones propietarias porque el día que cambies de nas, también tendrás que cambiar de DDNS ya que Asustor no aceptará el de QNAP o Synology y así respectivamente.

Me he creado uno propio con Namecheap que os enlazo https://tutoriales.bilito.eu/crea-tu-propio-ddns-con-namecheap-y-docker/ pero que no configuro en el nas para acceder a él, ni para compartir archivos, ya que expondría públicamente el acceso a mi nas en internet.

Por ejemplo su uso es muy común para las aplicaciones del NAS, tipo compartir archivos, fotos o música. En Asustor nos encontramos con un problema que por ejemplo, no tiene aplicaciones nativas para MacOS y sólo las tiene para Windows EZ-Sync EZ-Connect Backup Plan y Download Assistant por lo que no son útiles para mí , así que en mi caso las sustituyo por contenedores docker que me son multiplataforma y las puedo gestionar desde cualquier NAS y así no depender de estos DDNS.

Proxy Inverso

La segunda manera más segura de acceder al contenido de mi NAS y las aplicaciones o contenedores que tenga instalada.

Su uso está ligado en algunos casos al DDNS, y lo que nos permite es usar un servicio que tenemos con IP Local en uno expuesto a internet con una dirección web y su certificado SSL con Let's Encrypt para que su acceso se realice de forma segura (candadito en internet)

En mi caso lo hago Nginx Proxy Manager, pero esta gestión se puede hacer con Traefik, Caddy y muchos contenedores más o incluso de forma nativa en nuestro NAS, con el DDNS facilitado por ellos (aunque yo no lo use) y os lo documenta de forma clara aquí https://www.asustor.com/es/online/College_topic?topic=325

Estos proxys inverso, los podemos configurar de tal modo que tengan un login de usuario y contraseña en la aplicación que abren, e incluso en aquellas que lo permitan un doble factor de autenticación.

Y para aquellas que no dispongan de login, siempre podremos configurar Authelia, Fail2Ban o algún servicio de estos, aunque cada día es menos común que los servicios que nos instalamos por ejemplo a través de Docker, no tengan medio de acceso seguro.

Algunos routers de compañía (Orange sobre todo), no permiten el uso de proxys inverso en nuestra red local. No permiten el HAIRPIN NAT o NAT LOOPBACK que es como se conoce de forma oficial.

VPN, las siglas más importantes

Esto es fundamental para mí, es el medio que más seguridad ya que se establece un túnel personalizado entre el dispositivo desde el que accedo y mi NAS, de forma encriptada y mediante un archivo de verificación de seguridad punto a punto.

Sólo accederán a mi red local los ordenadores que yo haya autorizado mediante la creación de este certificado.

En mi caso utilizo Wireguard y como os mostré en el video anterior, se tarda muy poco en ponerlo en marcha en nuestro NAS. Os lo dejo enlazado por aquí https://youtu.be/t4gCAOJcMF8?si=9UKQHAeqAB0Megbe

Suele ser la VPN que aporta más velocidad y hoy en día ya se está convirtiendo en un estándar multi plataforma. Tanto como que hay veces que podemos instalarla directamente en algunos routers de forma directa.

Esto permite que esté donde esté, desde mis dispositivos conectados a la VPN de mi hogar en mi caso, pueda acceder a ellos mediante IP Local, y no tenerlos expuestos a internet.

Además se puede automatizar su conexión tanto en ordenadores, como en terminales iOS y Android para que una vez que abandonemos nuestra wifi, nos conectemos de forma automática a nuestra VPN.

Es el método más seguro y por el que deberíamos acceder a nuestros servicios siempre que fuese posible.

¿Estaría cubierto de todo los problemas de seguridad?

Pues en su gran mayoría sí, pero nada es perfecto y los "malos" cada vez son más listos, pero evitando la exposición a internet, ofuscando tu IP Pública, usando VPN y Proxy's inversos bien securizados, podemos evitar el 99% de los problemas de seguridad en nuestro NAS.

Una última cosa muy importante

Haced copia de seguridad. Nadie está libre, no de que nos entren a nuestro equipo, sino de la rotura de un disco o de nuestro propio NAS y de nada serviría protegernos de ataques del exterior si no tenemos protegidos nuestro equipo de un posible problema anterior.

Es una medida complementaria pero obligatoria por la importancia de nuestros datos personales.

Si tenemos una pérdida de datos por la razón que sea, los podremos recuperar con una copia de seguridad.

Mi nombre es David Rodríguez, apasionado por un millón de cosas que lleven placas y chips dentro. Puedes encontrarme como @_Bilito en twitter y en grupo de Telegram de Synology NAS https://t.me/synologyNAS Tengo un canal de youtube que complementa al blog https://www.youtube.com/@_Bilito y que me harías un gran favor si te subscribes. También colaboro en podcast como Bateria 2x100 https://pod.link/1115144939 y además hemos comenzado otra aventura en otro podcast Detras del Mostrador https://pod.link/1657695301